LoadLibrary流程分析 在windows开发中,我们都有过一个规定:在DllMain中不应该处理过于复杂的事情,防止死锁的发生。 那么,到底为什么DllMain中容易导致死锁

在windows开发中,我们都有过一个规定:在DllMain中不应该处理过于复杂的事情,防止死锁的发生。

那么,到底为什么DllMain中容易导致死锁呢?下面我们来分析一下LoadLibrary的整个流程和原理。

我们来看一下LoadLibrary怎么使用的,由于这个函数底层是调用LoadLibraryEx我们看LoadLibraryEx的使用情况。

HMODULE WINapi LoadLibraryEx(

_In_ LPCTSTR lpFileName,

_Reserved_ HANDLE hFile,

_In_ DWord dwFlags

);

这里主要第三个参数使用起来有需要注意的地方:

默认情况下,LoadLibrary和LoadLibrary按照如下目录搜索:

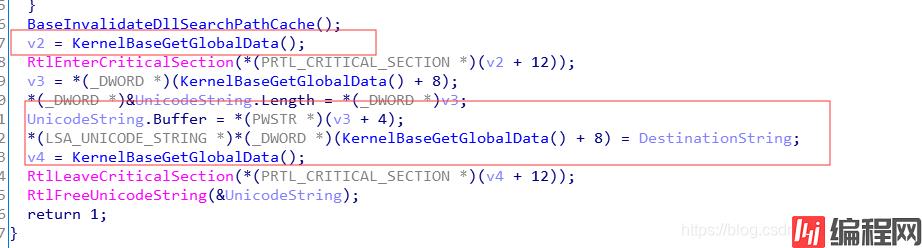

这个函数的实现如下:

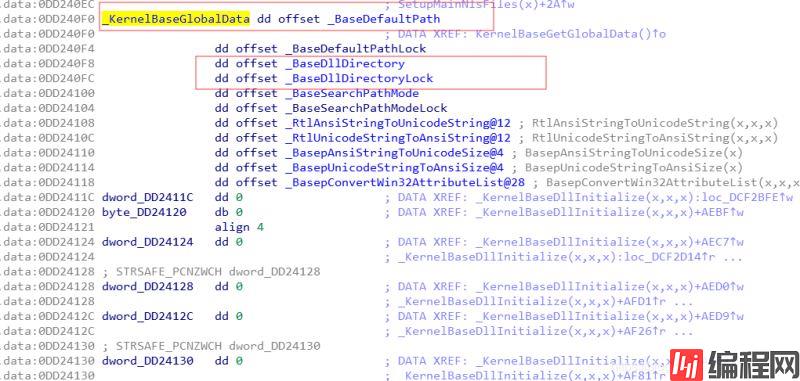

其中KernelBaseGetGlobalData返回的结果信息如下:

如下信息为:

0:003> dd KERNELBASE!KernelBaseGlobalData

75b155a0 00000000 00000000 00160014 7f9a1240

75b155b0 00280026 7f9a1260 00000000 00000000

75b155c0 00000000 00e60000 75b156c0 7fff0000

75b155d0 00c4b494 0000011a 00cc1914 0000012c

75b155e0 00cb9f34 00000253 00cc2658 00cc5e20

75b155f0 00000000 00e84380 0000000f ffffffff

75b15600 ffffffff 00000000 00000000 00000000

75b15610 020007d0 75950000 00000000 00000000

0:003> du 7f9a1240

7f9a1240 "C:\Windows"

0:003> du 7f9a1260

7f9a1260 "C:\Windows\system32"下面来分析一下这个函数的执行过程:

HMODULE __stdcall LoadLibraryW(LPCWSTR lpLibFileName)

{

return LoadLibraryExW(lpLibFileName, 0, 0);

}

对于LoadLibraryW的主要流程如下:

HMODULE __stdcall LoadLibraryExW(LPCWSTR lpLibFileName, HANDLE hFile, DWORD dwFlags)

{

//...

SearchPath = BaseGetProcessDllPath(

&dwFlags,

(chFlags & LOAD_WITH_ALTERED_SEARCH_PATH) != 0 ? DllName.Buffer : 0,

0,

(int)&dwFlags);

//...

ntStatus = LdrLoadDll(SearchPath, (PULONG)&lpLibFileName, &DllName, &hFile);

}

通过BaseGetProcessDllPath获取到的路径为:

00072acc "C:\Users\xxx\Desktop;C:\Windows\"

00072b0c "system32;C:\Windows\system;C:\Wi"

00072b4c "ndows;.;C:\Windows\system32;C:\W"

00072b8c "indows;C:\Windows\System32\Wbem;"

00072bcc "C:\Windows\System32\WindowsPower"

00072c0c "shell\v1.0\"

接下来就是使用LdrLoadDll价值dll了。

NTSTATUS __stdcall LdrLoadDll(PWSTR SearchPath, PULONG LoadFlags, PUNICODE_STRING DllName, PVOID *BaseAddress)

{

//...

if ( SearchPath )

{

result = RtlInitUnicodeStringEx(&DestinationString, SearchPath);

if ( result < 0 )

return result;

NewSearchPath = &DestinationString;

}

else

{

NewSearchPath = &LdrpDefaultPath;

}

//...

v7 = LdrpLoadDll(DllName, (int)NewSearchPath, v6, 1, 0, (int)&DllName);

//...

return v7;

}

这里有一个默认的加载路径为LdrpDefaultPath,路径信息如下:

0:000> dS LdrpDefaultPath

00061560 "C:\Users\xxx\Desktop;C:\Windows\"

000615a0 "system32;C:\Windows\system;C:\Wi"

000615e0 "ndows;.;C:\Windows\system32;C:\W"

00061620 "indows;C:\Windows\System32\Wbem;"

00061660 "C:\Windows\System32\WindowsPower"

000616a0 "Shell\v1.0\"

int __stdcall LdrpLoadDll(PCUNICODE_STRING Source, int a2, int a3, char a4, int a5, int a6)

{

//...

if ( !LdrpInLdrInit )

RtlEnterCriticalSection(&LdrpLoaderLock);

//...

LdrpFindORMapDll(*(PCUNICODE_STRING *)((char *)&v31 + 1), v29, a3, v27[0], (int)&v33, (int)&v31);

//...

if ( v21 & 0x1000000 )

v22 = LdrpcorProcessImports((void *)v21, v33);

else

v22 = LdrpProcessStaticImports(v33, v29);

//...

LdrpRunInitializeRoutines(0);

//...

if ( !LdrpInLdrInit )

RtlLeaveCriticalSection(&LdrpLoaderLock);

}

这个函数的整理流程如下:

获取加载锁RtlEnterCriticalSection(&LdrpLoaderLock);尝试加载dll: LdrpFindOrMapDll。处理导入表信息。运行回调函数LdrpRunInitializeRoutines。释放锁RtlLeaveCriticalSection(&LdrpLoaderLock);。

这里值得注意的地方就是LdrpRunInitializeRoutines是调用DllMain函数,调用堆栈信息如下:

# ChildEBP RetAddr Args to Child

00 0029d718 67f42c22 67ef0000 00000001 00000000 DllTest!DllMain

01 0029d75c 67f42def 67ef0000 00000001 00000000 DllTest!dllmain_dispatch+0xb2

02 0029d770 777b89d8 67ef0000 00000001 00000000 DllTest!_DllMainCRTStartup+0x1f

03 0029d790 777c5c41 67f3Dcc5 67ef0000 00000001 ntdll!LdrpCallInitRoutine+0x14

04 0029d884 777c052e 00000000 73bd12d3 777a7c9a ntdll!LdrpRunInitializeRoutines+0x26f

05 0029d9f0 777c232c 0029da50 0029da1c 00000000 ntdll!LdrpLoadDll+0x4d1

06 0029da24 75b688ee 00072acc 0029da64 0029da50 ntdll!LdrLoadDll+0x92

07 0029da5c 763d3c12 00000000 00000000 00000001 KERNELBASE!LoadLibraryExW+0x15a

加载dll的时候,会获取锁LdrpLoaderLock;然而加载的时候又会调用LdrpRunInitializeRoutines进入DllMain。

加载和映射的dll的函数是LdrpFindOrMapDll,这个函数在加载Dll之前,需要判断Dll是否被加载过, 已经加载的dll,通过一个哈希表加载,哈希表如下:

LIST_ENTRY LdrpHashTable[LDR_HASH_TABLE_ENTRIES];

其实每个LdrpHashTable都是通过一个_LDR_DATA_TABLE_ENTRY的成员HashLinks链接起来,结构如下:

0:000> dt ntdll!_LDR_DATA_TABLE_ENTRY

+0x000 InLoadOrderLinks : _LIST_ENTRY

+0x008 InMemoryOrderLinks : _LIST_ENTRY

+0x010 InInitializationOrderLinks : _LIST_ENTRY

+0x018 DllBase : Ptr32 Void

+0x01c EntryPoint : Ptr32 Void

+0x020 SizeOfImage : Uint4B

+0x024 FullDllName : _UNICODE_STRING

+0x02c BaseDllName : _UNICODE_STRING

+0x034 Flags : Uint4B

+0x038 LoadCount : Uint2B

+0x03a TlsIndex : Uint2B

+0x03c HashLinks : _LIST_ENTRY //LdrpHashTable连接的列表结构

+0x03c SectionPointer : Ptr32 Void

+0x040 CheckSum : Uint4B

+0x044 TimeDateStamp : Uint4B

+0x044 LoadedImports : Ptr32 Void

+0x048 EntryPointActivationContext : Ptr32 _ACTIVATION_CONTEXT

+0x04c PatchInformation : Ptr32 Void

+0x050 ForwarderLinks : _LIST_ENTRY

+0x058 ServiceTagLinks : _LIST_ENTRY

+0x060 StaticLinks : _LIST_ENTRY

+0x068 ContextInformation : Ptr32 Void

+0x06c OriginalBase : Uint4B

+0x070 LoadTime : _LARGE_INTEGER

对于每个加载的DLL,都会有两种形式:

在LdrpFindLoadedDllByName也会根据不同的加载来匹配不同的情况:

例如:

0:000> dt ntdll!_LDR_DATA_TABLE_ENTRY 006f6270

+0x000 InLoadOrderLinks : _LIST_ENTRY [ 0x6f6358 - 0x6f5eb8 ]

+0x008 InMemoryOrderLinks : _LIST_ENTRY [ 0x6f6360 - 0x6f5ec0 ]

+0x010 InInitializationOrderLinks : _LIST_ENTRY [ 0x6f6e38 - 0x6f6368 ]

+0x018 DllBase : 0x75b30000 Void

+0x01c EntryPoint : 0x75b43273 Void

+0x020 SizeOfImage : 0x110000

+0x024 FullDllName : _UNICODE_STRING "C:\Windows\syswow64\kernel32.dll" //全路径匹配这个

+0x02c BaseDllName : _UNICODE_STRING "kernel32.dll" //Dll名称匹配这个

+0x034 Flags : 0x84004

+0x038 LoadCount : 0xffff

+0x03a TlsIndex : 0

+0x03c HashLinks : _LIST_ENTRY [ 0x77c148a0 - 0x77c148a0 ]

+0x03c SectionPointer : 0x77c148a0 Void

+0x040 CheckSum : 0x77c148a0

+0x044 TimeDateStamp : 0x589c961f

+0x044 LoadedImports : 0x589c961f Void

+0x048 EntryPointActivationContext : (null)

+0x04c PatchInformation : (null)

+0x050 ForwarderLinks : _LIST_ENTRY [ 0x718580 - 0x718580 ]

+0x058 ServiceTagLinks : _LIST_ENTRY [ 0x6f62c8 - 0x6f62c8 ]

+0x060 StaticLinks : _LIST_ENTRY [ 0x6f63f0 - 0x6f62f0 ]

+0x068 ContextInformation : 0x77b4ef40 Void

+0x06c OriginalBase : 0x7dd60000

+0x070 LoadTime : _LARGE_INTEGER 0x01d48576`ee26eab0

如果,这里匹配成功了,那么Dll就不会再加载了。

一个进程是否可以加载相同名字的Dll呢?按照上面分析有一个加载规则

在LdrpFindLoadedDllByName也会根据不同的加载来匹配不同的情况:

那么可以从这个规则来看,是看加载是的方式:

int main(int args, char* argv[])

{

LoadLibraryW(L"C:\\DllTest.dll");

LoadLibraryW(L"DllTest.dll");

system("pause");

return 0;

}

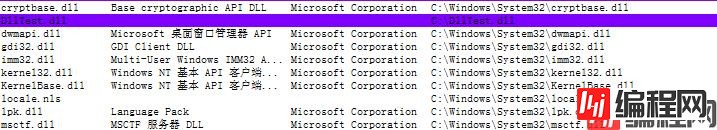

这种方式,第二个应该LoadLibraryW(L"DllTest.dll")不会去匹配加载了,如下:

那么我们按照这种方式加载呢?

int main(int args, char* argv[])

{

LoadLibraryW(L"DllTest.dll");

LoadLibraryW(L"C:\\DllTest.dll");

system("pause");

return 0;

}

按照规则来说,应该是可以加载的,如下:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-aVEtDGkf-1577506406764)(assets/images/2019-12-28-12-05-34.png)]](/file/imgs/upload/202211/12/wc5hzafmu3e.jpg)

这个中情况在wow64 情况下,有时候会踩到坑,例如,对于wowo64路径,如果直接使用C:\Windows\system32\kernel32.dll路径加载,那么LdrpFindLoadedDllByName一定会失败,因为FullDllName为wow64使用的值:C:\Windows\syswow64\kernel32.dll.

我们知道,在调用Dllmain的时候,会占用锁RtlEnterCriticalSection(&LdrpLoaderLock),所有凡是在DllMain中调用可能获取RtlEnterCriticalSection(&LdrpLoaderLock)的操作,就可能会导致死锁,例如:

到此这篇关于LoadLibrary深入案例详解的文章就介绍到这了,更多相关LoadLibrary详解内容请搜索编程网以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程网!

--结束END--

本文标题: LoadLibrary深入案例详解

本文链接: https://www.lsjlt.com/news/132750.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-03-01

2024-03-01

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

一口价域名售卖能注册吗?域名是网站的标识,简短且易于记忆,为在线用户提供了访问我们网站的简单路径。一口价是在域名交易中一种常见的模式,而这种通常是针对已经被注册的域名转售给其他人的一种方式。

一口价域名买卖的过程通常包括以下几个步骤:

1.寻找:买家需要在域名售卖平台上找到心仪的一口价域名。平台通常会为每个可售的域名提供详细的描述,包括价格、年龄、流

443px" 443px) https://www.west.cn/docs/wp-content/uploads/2024/04/SEO图片294.jpg https://www.west.cn/docs/wp-content/uploads/2024/04/SEO图片294-768x413.jpg 域名售卖 域名一口价售卖 游戏音频 赋值/切片 框架优势 评估指南 项目规模

0