作者: Badcode@知道创宇404实验室 日期: 2019/08/29 英文版本: https://paper.seebug.org/1026/前言下午 @fnmsd 师傅发了个 Confluen

作者: Badcode@知道创宇404实验室

日期: 2019/08/29

英文版本: https://paper.seebug.org/1026/

下午 @fnmsd 师傅发了个 Confluence 的预警给我,我看了下补丁,复现了这个漏洞,本篇文章记录下这个漏洞的应急过程。

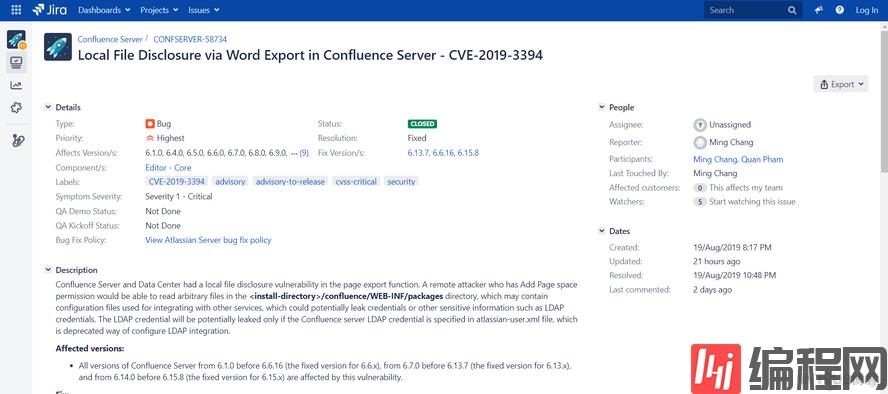

看下描述,Confluence Server 和 Data Center 在页面导出功能中存在本地文件泄露漏洞:具有“添加页面”空间权限的远程攻击者,能够读取 <install-directory>/confluence/WEB-INF/ 目录下的任意文件。该目录可能包含用于与其他服务集成的配置文件,可能会泄漏认证凭据,例如 LDAP 认证凭据或其他敏感信息。和之前应急过的一个漏洞一样,跳不出WEB目录,因为 confluence 的 web 目录和 data 目录一般是分开的,用户的配置一般保存在 data 目录,所以感觉危害有限。

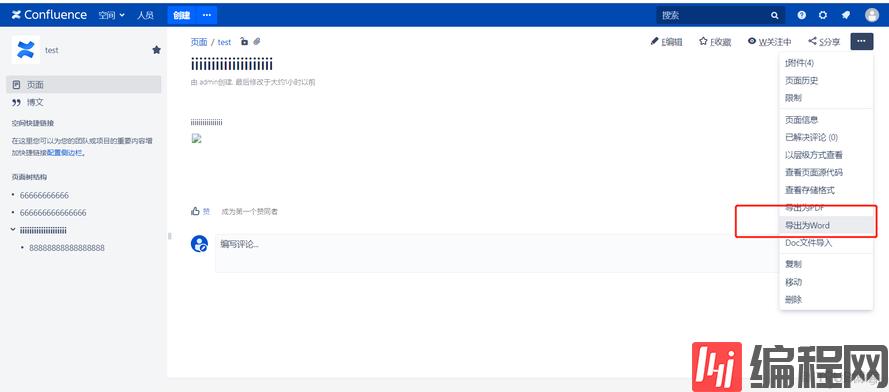

看到漏洞描述,触发点是在导出 Word 操作上,先找到页面的这个功能。

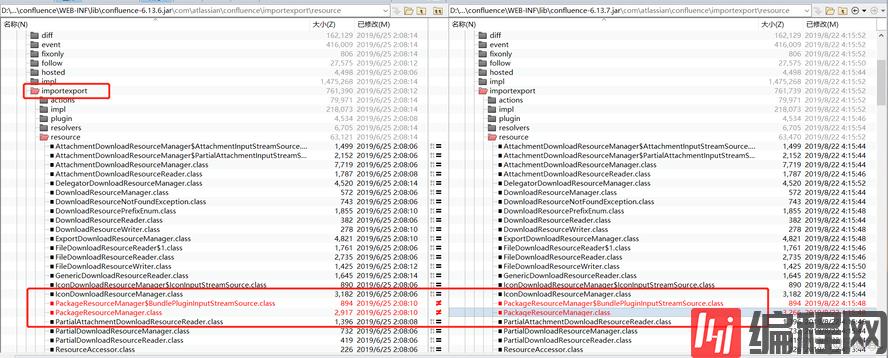

接着看下代码层面,补丁是补在什么地方。

7是6.13.x的最新版,所以我下载了6.13.6和6.13.7来对比。

去除一些版本号变动的干扰,把目光放在confluence-6.13.x.jar上,比对一下

对比两个jar包,看到有个 importexport 目录里面有内容变化了,结合之前的漏洞描述,是由于导出Word触发的漏洞,所以补丁大概率在这里。 importexport 目录下面有个PackageResourceManager 发生了变化,解开来对比一下。

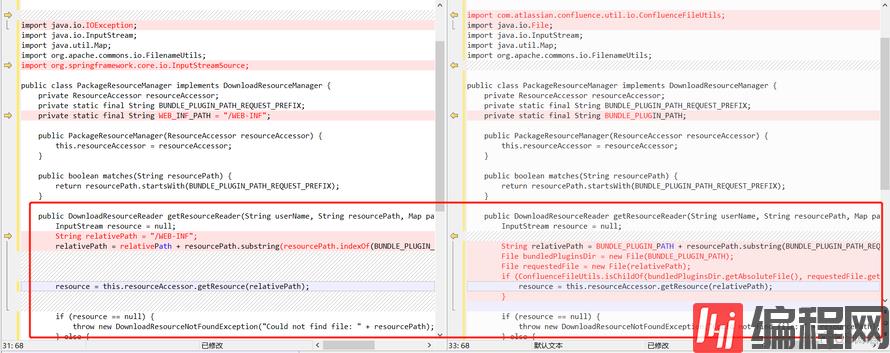

看到关键函数getResourceReader,resource = this.resourceAccessor.getResource(relativePath);,看起来就是获取文件资源的,relativePath的值是/WEB-INF拼接resourcePath.substring(resourcePath.indexOf(BUNDLE_PLUGIN_PATH_REQUEST_PREFIX))而来的,而resourcePath是外部传入的,看到这里,也能大概猜出来了,应该是resourcePath可控,拼接/WEB-INF,然后调用getResource读取文件了。

找到了漏洞最终的触发点,接下来就是找到触发点的路径了。之后我试着在页面插入各种东西,然后导出 Word,尝试着跳到这个地方,都失败了。最后我在跟踪插入图片时发现跳到了相近的地方,最后通过构造图片链接成功跳到触发点。

首先看到com.atlassian.confluence.servlet.ExportWordPageServer的service方法。

public void service(springManagedServlet springManagedServlet, HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException { String pageIdParameter = request.getParameter("pageId"); Long pageId = null; if (pageIdParameter != null) { try { pageId = Long.parseLong(pageIdParameter); } catch (NumberFORMatException var7) { response.sendError(404, "Page not found: " + pageId); } } else { response.sendError(404, "A valid page id was not specified"); } if (pageId != null) { AbstractPage page = this.pageManager.getAbstractPage(pageId); if (this.permissionManager.hasPermission(AuthenticatedUserThreadLocal.get(), Permission.VIEW, page)) { if (page != null && page.isCurrent()) { this.outputWordDocument(page, request, response); } else { response.sendError(404); } ...... }--结束END--

本文标题: Confluence 文件读取漏洞(CVE-2019-3394)分析

本文链接: https://www.lsjlt.com/news/238961.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-21

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0