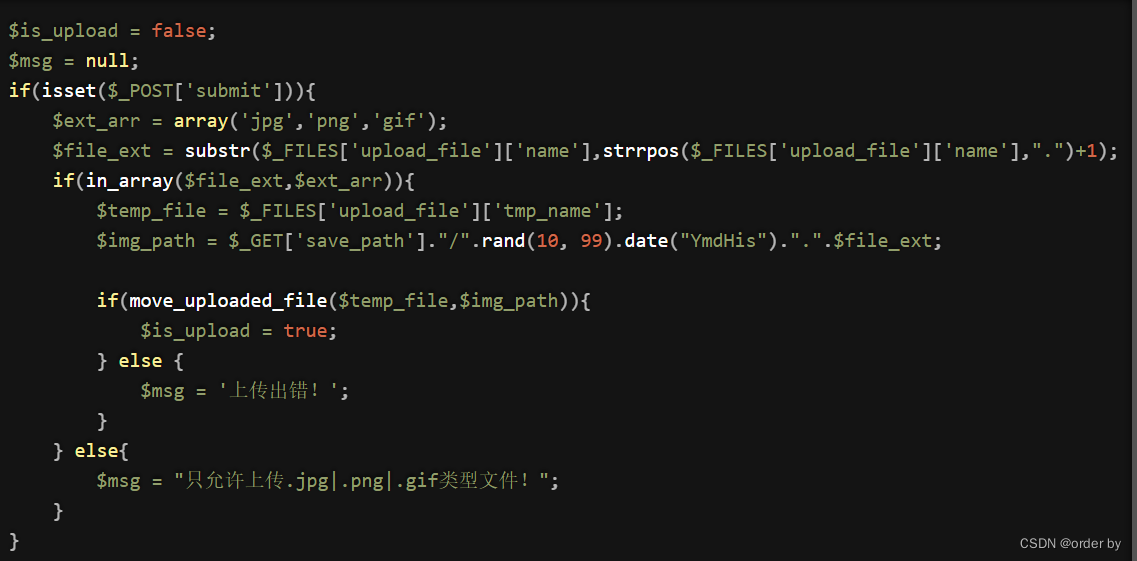

upload_labs 12源码: 代码分析: 有代码可见,系统属于白名单检测。 1.使用isset( P O

代码分析:

代码分析:

有代码可见,系统属于白名单检测。

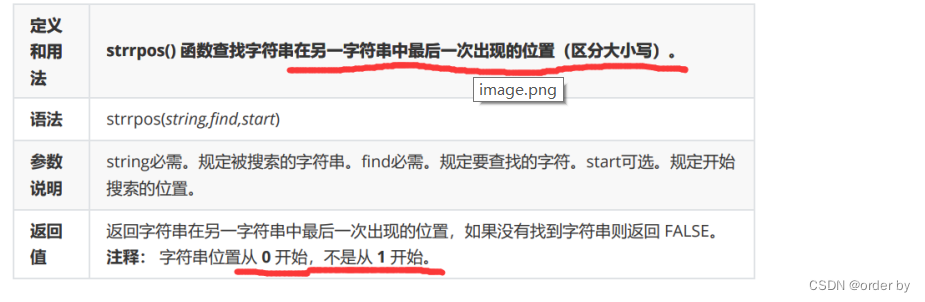

1.使用isset( P O S T [′ s u b m i t′ ] ) 检测 P O S T 提交数据中是否存在 s u b m i t 参数 2. 定义上传文件后缀白名单 3. 获取上传文件名并处理使用 s t r r p o s ( ) 函数获取点 . 符号最后一次出现的位置,返回对应的索引值,最后通过 + 1 ( 因为所以默认从 0 开始)来获取最终文件名后缀,同时对文件名后缀进行截取。 4. 将最终获取到的文件名后缀 _POST['submit'])检测POST提交数据中是否存在submit参数 2.定义上传文件后缀白名单 3.获取上传文件名并处理 使用strrpos()函数获取点.符号最后一次出现的位置,返回对应的索引值,最后通过+1(因为所以默认从0开始)来获取最终文件名后缀,同时对文件名后缀进行截取。 4.将最终获取到的文件名后缀 POST[′submit′])检测POST提交数据中是否存在submit参数2.定义上传文件后缀白名单3.获取上传文件名并处理使用strrpos()函数获取点.符号最后一次出现的位置,返回对应的索引值,最后通过+1(因为所以默认从0开始)来获取最终文件名后缀,同时对文件名后缀进行截取。4.将最终获取到的文件名后缀file_ext作为最终文件名后缀,同时对文件进行很重命名

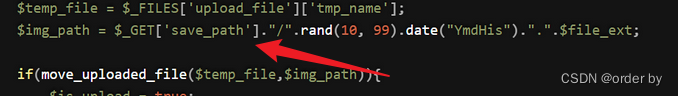

5.存在一个点,拼接路径会从前端获取GET参数值拼接。

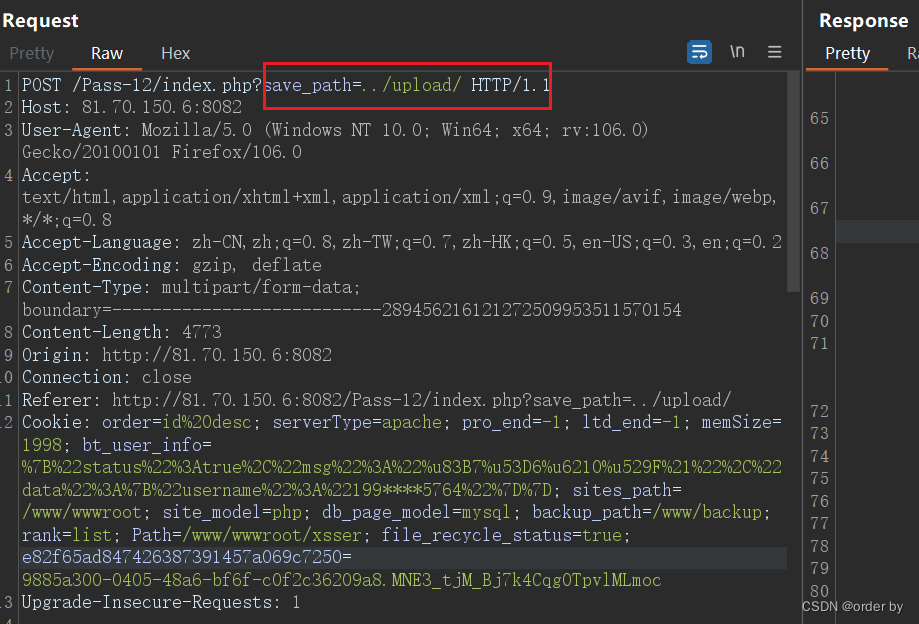

绕过方式:GET型%00截断

绕过方式:GET型%00截断

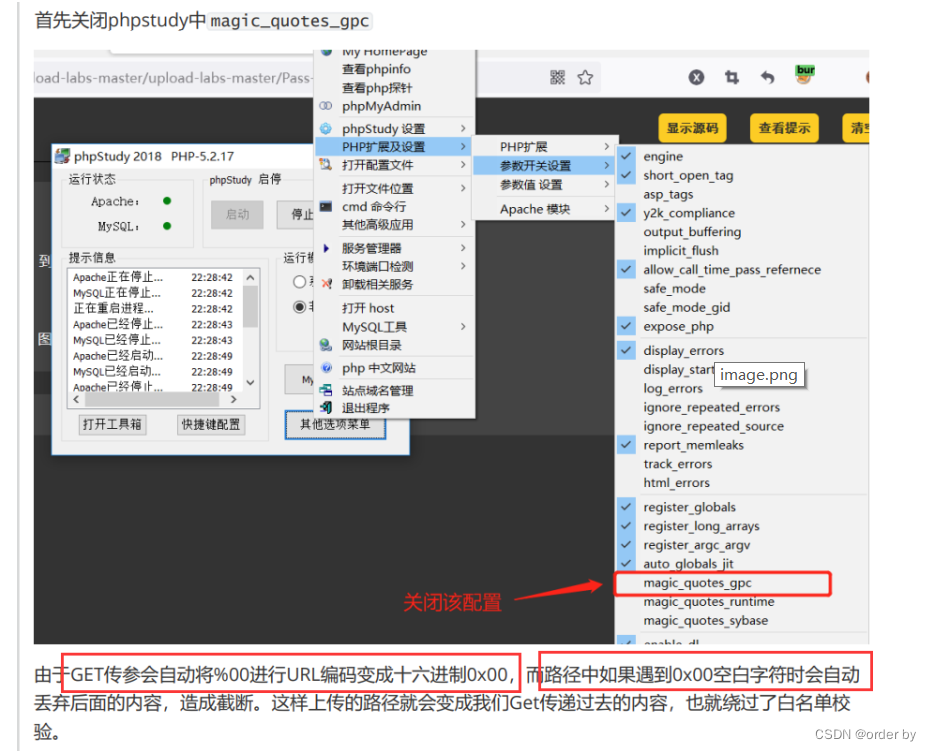

%00截断条件:

1.上传的路径可控

2.PHP版本低于5.3.4

3.magic_quotes_gpc为OFF状态(在php5.2.17中该参数默认为ON)

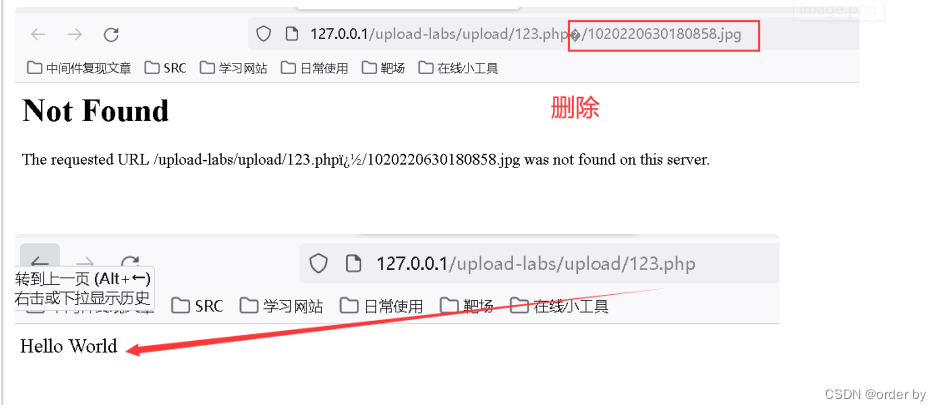

由于存在文件路径可控的问题,所以直接构造GET型参数save_path,自定义save_path参数值,在上面加%00截断,利用0x00空白字符特性,构造上传。在这里插入图片描述

由于存在文件路径可控的问题,所以直接构造GET型参数save_path,自定义save_path参数值,在上面加%00截断,利用0x00空白字符特性,构造上传。在这里插入图片描述

注意点

1.strrpos()字符查找函数

2.%00截断条件

2.%00截断条件

1.上传的路径可控

2.PHP版本低于5.3.4

3.magic_quotes_gpc为OFF状态(在php5.2.17中该参数默认为ON)

GET传参会自动将%00进行URL编码变成十六进制0x00,而路径中如果遇到0x00空白字符时会自动丢弃后面的内容,造成截断。

POST传参需要我们在burp上进行手动URL编码,将%00变成十六进制0x00

来源地址:https://blog.csdn.net/qq_22132931/article/details/127714361

--结束END--

本文标题: PHP代码审计:文件上传(白名单绕过)

本文链接: https://www.lsjlt.com/news/494018.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0