0x00 前言 上一篇分享了使用 Android studio 和 Jeb 对 Apk 文件直接进行动态调试,本文将分享使用 IDA pro 调试 so 。 调试的 apk 文件还是使用 C

上一篇分享了使用 Android studio 和 Jeb 对 Apk 文件直接进行动态调试,本文将分享使用 IDA pro 调试

so 。

调试的 apk 文件还是使用 CTF案例4 的文件,已经上传到知识星球,可自行下载

本文涉及技术:

注意:本案例所需要的 apk 文件,已经上传到知识星球,需要的朋友可以到文末关注后下载

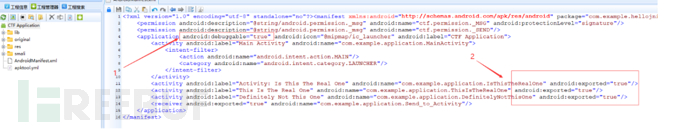

使用 Android Killer 工具修改配置文件,加上 android:debuggable=“true” 这个配置,这样 apk

就可以被调试了。

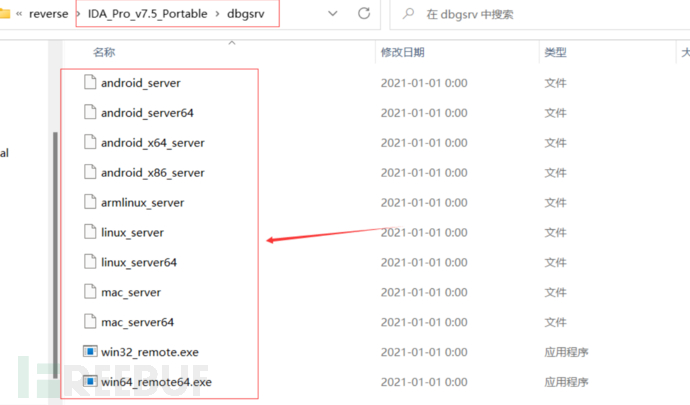

找到IDA_Pro_v7.5_Portable\dbgsrv目录,里面文件对应不同平台的 server 文件:

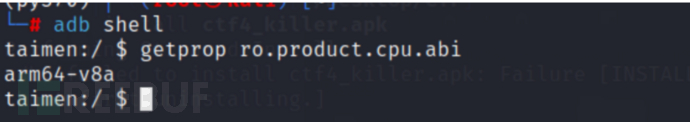

查看手机的 cpu 架构:

调试的手机是 android 的 arm64-v8a,可以选择 android_server64 ,把这个文件发送到

手机的/data/local/tmp目录,然后赋予执行权限,最后执行。

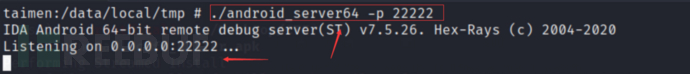

默认的端口是 23946 ,这里故意改为 22222

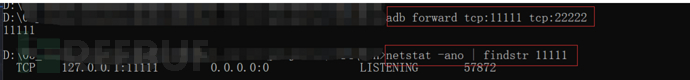

adb forward tcp:11111 tcp:22222 这里表示将本地 11111 端口(我本机是 windows),转发到远程手机 22222 端口:

准备工作做好之后,将讲解两种方式调试,一种就是普通启动 apk 的调试,一种是以 Debug 模式启动 apk

的调试。如果调试的代码逻辑,在启动之后,则可以使用普通启动apk的调试模式,如果调试的代码逻辑在启动的时候就执行了,这时需要使用 Debug 模式启动

Apk 进行调试。

adb 启动对应的 Activity,这里使用 普通模式启动 apk

adb shell am start -n com.example.hellojni/com.example.application.IsThisTheRealOne 打开 IDA pro 64 位版本,加载 arm64-v8a 中 libhello-jni.so 文件

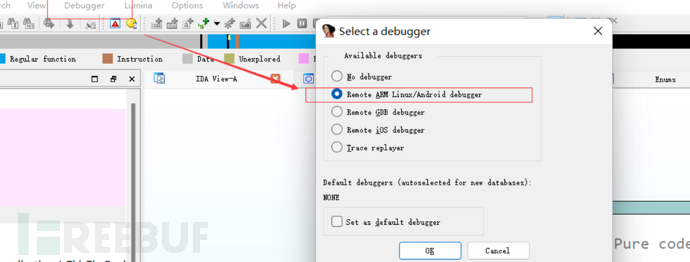

IDA 调试配置

选择 Remote ARM linux/Android debugger 调试

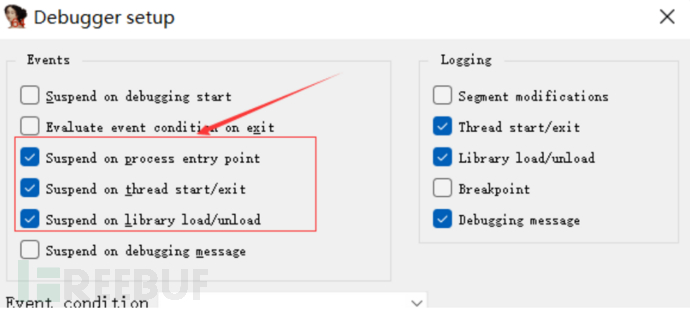

选择 Debugger options 勾选以下三个选项

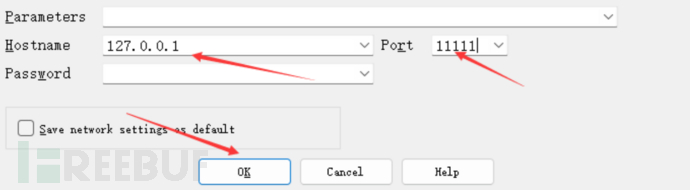

选择 Process options 进行配置:

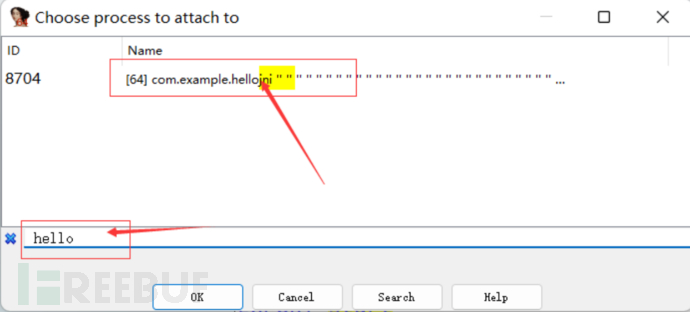

选择需要 attach 的进程

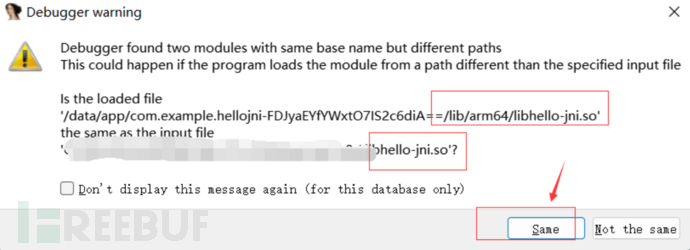

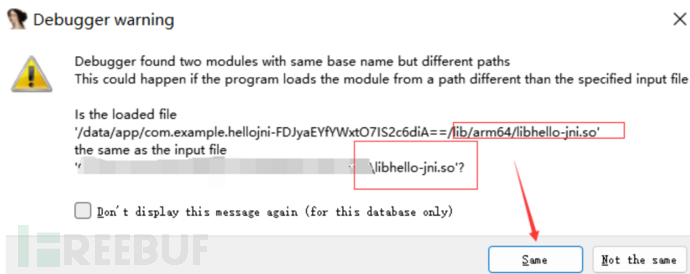

出现 Debugger warning

这表示在手机中找到和本地加载相同的 so 文件,选择 same:

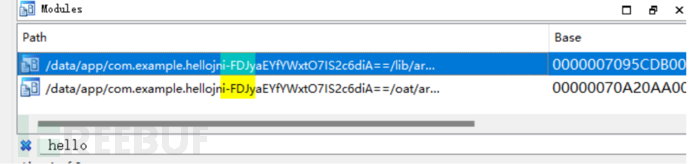

在模块中搜索,需要调试的模块

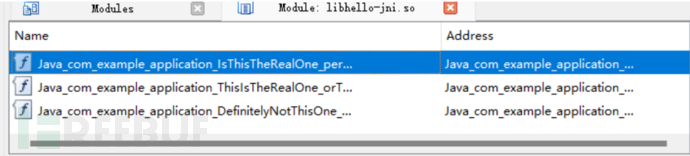

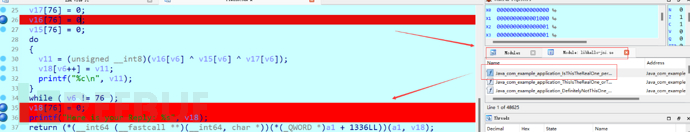

然后定位要打断点的函数:

打断点

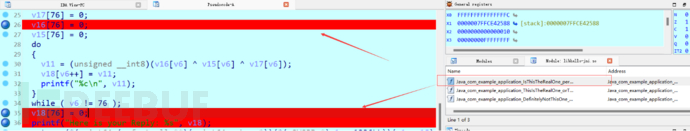

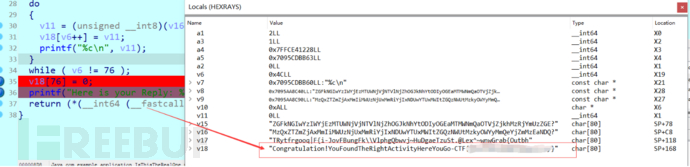

这里可以直接使用快捷键 F5 ,然后在 C/C++ 的伪代码里打断点:

开始调试

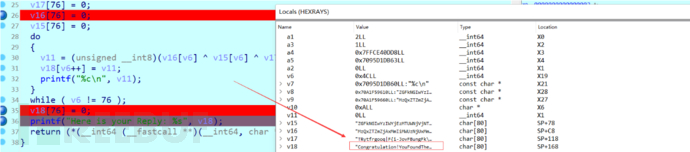

点击 Quick debug view ,打开 Locals 窗口,F9 运行,F8 单步步过,进行调试

成功拿到 flag 值。

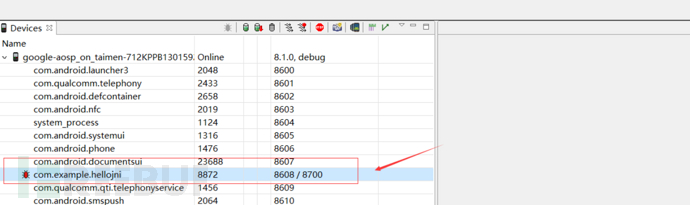

打开 Android device monitor 工具

这个工具在 Android studio 的Android\Sdk\tools目录下

以 Debug 模式 启动 apk的 Activity

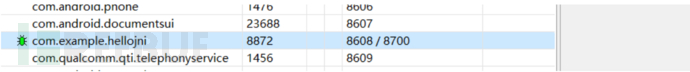

adb shell am start -D -n com.example.hellojni/com.example.application.IsThisTheRealOne发现在 Android device monitor 中,将要调试的程序前面,多了一个 红色的虫子

打开 IDA ,加载 so(同上)

IDA 调试配置,勾选三项等,找到要调试的进程(同上)

执行 jdb 命令

jdb -connect com.sun.jdi.SocketAttach:hostname=127.0.0.1,port=8608这里的端口,可以在 Monitor 中查看到

执行完成之后, 红色的虫子变为绿色的虫子 ,接着就可以开始调试了

开始调试,按 F9 ,知道出现

这个时候就加载到需要调试的 so 了

在模块中查找需要调试的模块,以及模块中的具体函数(同上)

继续调试

打开 Locals 查看变量,

成功拿到 flag 值。

在 Android 逆向中,动态调试是非常重要的一个技术,IDA pro 时调试 so 代码的利器。感兴趣的朋友,可以下载案例的 apk 文件,实战起来。

s 查看变量,

[外链图片转存中…(img-taWTTYnM-1674869592787)]

成功拿到 flag 值。

在 Android 逆向中,动态调试是非常重要的一个技术,IDA pro 时调试 so 代码的利器。感兴趣的朋友,可以下载案例的 apk 文件,实战起来。

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享

来源地址:https://blog.csdn.net/text2201/article/details/128774882

--结束END--

本文标题: Android渗透测试12:IDA动态调试so

本文链接: https://www.lsjlt.com/news/433107.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

下载Word文档到电脑,方便收藏和打印~

2024-01-21

2023-10-28

2023-10-28

2023-10-27

2023-10-27

2023-10-27

2023-10-27

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

一口价域名售卖能注册吗?域名是网站的标识,简短且易于记忆,为在线用户提供了访问我们网站的简单路径。一口价是在域名交易中一种常见的模式,而这种通常是针对已经被注册的域名转售给其他人的一种方式。

一口价域名买卖的过程通常包括以下几个步骤:

1.寻找:买家需要在域名售卖平台上找到心仪的一口价域名。平台通常会为每个可售的域名提供详细的描述,包括价格、年龄、流

443px" 443px) https://www.west.cn/docs/wp-content/uploads/2024/04/SEO图片294.jpg https://www.west.cn/docs/wp-content/uploads/2024/04/SEO图片294-768x413.jpg 域名售卖 域名一口价售卖 游戏音频 赋值/切片 框架优势 评估指南 项目规模

0